Su queste colonne ho già espresso il mio apprezzamento per come Microsoft è riuscita a lavorare in questi anni e invertire una tendenza che certamente avrebbe portato l’azienda a perdere un numero sempre maggiore di clienti.

Dove Microsoft è rimasta la stessa di una volta è certamente nel reparto marketing & comunicazione. Non vi è dubbio che, come un tempo, sia condotto probabilmente dall’esercito delle dodici scimmie (in senso letterale, una dozzina di primati più o meno inferociti, non Brad Pitt e i suoi compagni che viaggiano nel tempo).

In caso contrario non si spiegherebbero certi scivoloni che ancora adesso il colosso di Redmond prende regolarmente. Prendiamo ad esempio questo ottimo pezzo, Acquistato recentemente un computer Windows? Probabilmente Microsoft ha le tue chiavi di cifratura. Un estratto:

Lo standard di qualità nella cifratura del disco è la procedura end-to-end, dove l’unico a potere sbloccare il disco è il suo proprietario” spiega Matthew Green, professore di crittografia presso la John Hopkins University. “Esistono sicuramente casi dove è utile disporre di un backup della propria chiave di sblocco o password. In questi casi è ragionevole rivolgersi a un’azienda perché lo conservi. Ma lasciare le proprie chiavi a un’azienda come Microsoft cambia le proprietà di sicurezza di un sistema di cifratura del disco […] “Il vostro computer è al sicuro tanto quanto lo è il database di chiavi detenuto da Microsoft, che può essere vulnerabile agli hacker, a governi stranieri e a persone nella posizione di poter corrompere o raggirare dipendenti Microsoft”.

Riassunto per i non anglofoni e per chi non ha voglia di leggerselo per intero. Microsoft ha spinto molto sull’adozione della cifratura dei supporti di memorizzazione, al punto che, se certe condizioni sono rispettate, i nuovi computer cifrano il proprio disco fisso appena finalizzato il processo di installazione di Windows 10, poco dopo che il nuovo computer è stato estratto dalla scatola e acceso.

Peccato che poi le chiavi di cifratura siano salvate sui server di Microsoft, vanificando di fatto molto dell’impegno preso da Microsoft per migliorare la sicurezza generale dei sistemi. Ma andiamo con ordine.

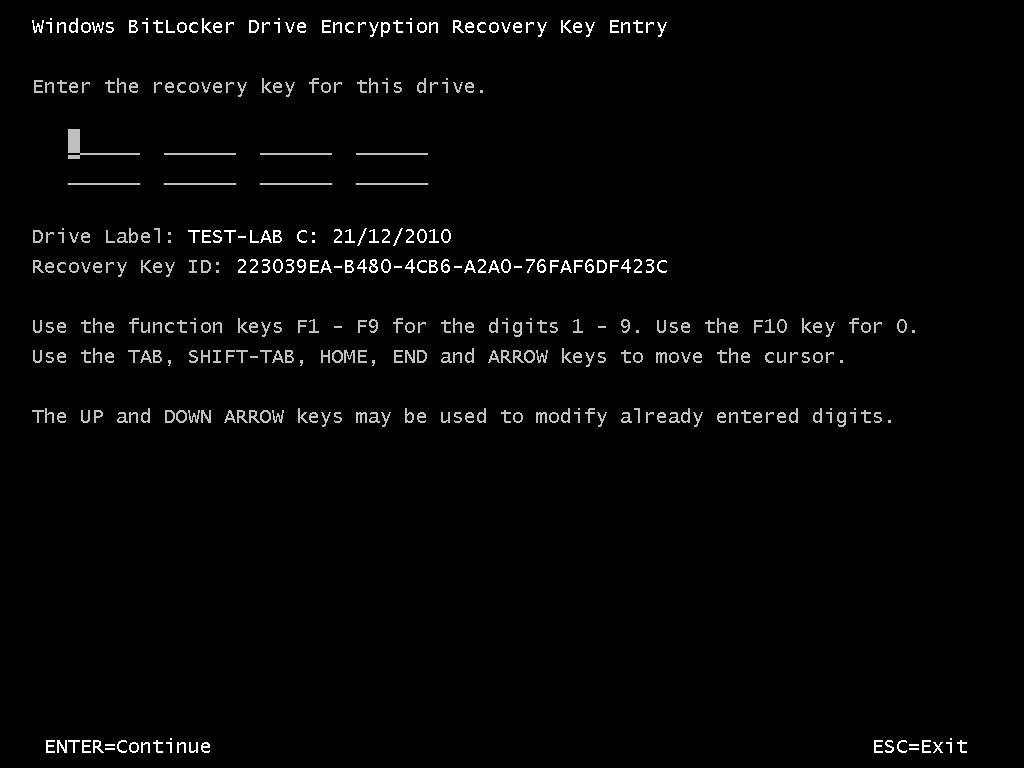

Fino a Windows 8. chi acquistava la versione Home doveva ricorrere per la cifratura a programmi e utility di terze parti. Chi acquistava invece la versione Pro o Enterprise del sistema poteva utilizzare il sistema Bitlocker per effettuare una FDE (full disk encryption) del proprio dispositivo. Con Windows 8.1 (e successivamente 10) le cose sono cambiate, come segue.

Windows Home

Se, e solo se, si dispone di una licenza Home e contemporaneamente di un computer con un chip TPM, e si sceglie di inizializzare il computer la prima volta con un account Microsoft, allora il sistema cifra in automatico il solo disco C:. E nessun altro supporto.

La chiave di cifratura (simmetrica) sarà salvata sia nel TPM sia in un server Microsoft, all’interno di una speciale sezione dell’account.

Se la cosa appare strana (come in effetti è), si pensi che Microsoft ha sviluppato questo sistema come forma di “protezione” per i propri clienti che abbiano in qualche modo smarrito la chiave. In questo modo il legittimo proprietario dell’account è in grado di prelevare la copia dai server di Microsoft e riuscire ad accedere ai propri dati anche in caso di malfunzionamento del sistema operativo o del TPM.

Questo implica che se l’idea è proteggere i dati da furti o smarrimenti del portatile, allora la cosa può funzionare (purché abbiate scelto una password decente per l’account Microsoft, che lo metta al riparo dagli attacchi brute force). La stessa Microsoft ha dichiarato che di non potere fare niente delle chiavi, dato che richiedono il possesso fisico del PC.

Se però siete un attivista o un hacker e il PC vi viene sequestrato dalla TSA all’entrata negli Stati Uniti, beh, certo non scommetterei sul fatto che nessuna TLA (Three Letter Agency) possa metterci sopra le mani.

Windows Pro e Enterprise

Se avete una versione di Windows Pro o Enterprise, allora disponete di una versione completa e funzionante di BitLocker. Siete quindi in grado di cifrare non solo il disco C: ma anche eventuali altri dischi secondari, nonché eventuali supporti rimuovibili quali dischi esterni o chiavette USB.

Potete farlo anche se non disponete di un chip TPM (è richiesta una modifica delle policy di sicurezza per permettere l’inserimento di una password al boot) o se non avete un account Microsoft, ma usate un account di dominio o locale.

Quando deciderete di cifrare un disco (esterno o di sistema), potrete scegliere di salvare una copia della chiave su un altro supporto (ha poco senso salvarne una copia all’interno del disco che si sta per cifrare) o su un foglio di carta che sarà stampato immediatamente.

Comodo poter recuperare un disco cifrato, ma occorre chiarezza sulle implicazioni.

Se effettuate questa operazione con il vostro account Microsoft, vi verrà proposto di salvare la chiave nell’account stesso, su un server Microsoft. Il problema è che se anche scegliete uno dei primi due metodi (file su un supporto o stampa), la chiave sarà COMUNQUE salvata online, riportandovi di fatto non solo al caso di Windows Home, ma anche facendovi erroneamente pensare di essere gli unici detentori della chiave stessa.

Se volete fare una prova e avete un account Microsoft contenente dati cifrati con BitLocker, visitate questa pagina e troverete elencate tutte le chiavi simmetriche dei dischi che nel tempo vi è accaduto di cifrare.

Si noti che è possibile eliminare le chiavi dall’account ma è altresì vero che è necessario fidarsi, nell’ordine:

- Dei sistemi di sicurezza che Microsoft ha posto in essere per proteggere le nostre chiavi.

- Che all’eliminazione delle chiavi faccia seguito quella di eventuali backup o dei nostri dati online presso i datacenter di Microsoft.

Siamo alle solite. Si può anche apprezzare il fatto che Microsoft salvi le proprie chiavi in maniera “sicura” sul nostro account online per permettere un recovery dei propri dati anche agli utenti più sbadati, solo che:

- La comunicazione deve essere chiara e dettagliata.

- La decisione spetta all’utente. Non esiste che la chiave venga salvata online e poi si possa cancellare. Un’informazione, quando è uscita, è uscita. Quando una chiave è stata anche per poco tempo in possesso di altri è comunque da considerarsi insicura. Ci sono casi in cui è accettabile e altri in cui non lo è. (Nessun servizio di intelligence di questo mondo potrebbe affidare materiale classificato ad un livello di “sicurezza” di questo genere, così come molte corporation che sono sensibili alla sicurezza dei propri dati)

In caso contrario tutti gli sforzi fatti per migliorare la sicurezza dei sistemi degli utenti non hanno senso, anzi sanno decisamente di presa in giro.

Quindi, cara Microsoft, lascia il mastro di chiavi dentro Matrix o Ghostbusters e, se puoi, fai gestire la comunicazione a chi ne è capace. Scommetto che con le tue risorse sei in grado di portarti a casa un team decente, che sappia comunicare con gli utenti non solo per temi cruciali come la sicurezza, ma magari anche per riuscire a dare una data di uscita di Windows 10 Mobile senza rimandarla venti volte…