Consigli e risposte per diventare invisibile in Rete e sfuggire alle profilazioni

- Perché diffidare delle app che ti geolocalizzano senza dirtelo

- Perché chi vuole diventare invisibile diffida del Wi-Fi pubblico

- Perché le fotografie non ti aiutano a diventare invisibile

- Come proteggersi dalle intrusioni durante i viaggi all’estero

- Come diventare invisibile a partire da un laptop anonimo

1. Perché diffidare delle app che ti geolocalizzano senza dirtelo

Molte app sono progettate per acquisire e trasmettere la nostra posizione. È il caso, per esempio, delle mappe. Il problema nasce quando questa funzione è nascosta oppure può essere derivata dai dati raccolti dalla app, che magari non possiede neppure una funzione specifica.

Prendiamo le app di dating: possono riferire il luogo in cui ti trovi, e in parte sono progettate per farlo. Diciamo che vedi qualcuno che ti piace nella tua zona: a quel punto puoi usare l’app per cercare quella persona nei paraggi. L’app mobile di Grindr ti fornisce delle informazioni molto precise sui suoi abbonati… forse troppo precise.

I ricercatori Colby Moore e Patrick Wardle dell’azienda di cybersicurezza Synack sono stati in grado di falsificare delle richieste a Grindr per seguire alcune persone tramite il servizio mentre si muovevano all’interno di una città. Scoprirono anche che, avendo tre account che si mettano alla ricerca di una persona, è possibile triangolare i risultati per avere un’informazione molto più precisa rispetto a dove la persona si trovi in ogni momento.

Leggi anche: Non fidarsi è meglio

Dating a parte, persino accedendo al servizio di Yelp per cercare un buon ristorante fornisci a terze parti informazioni commerciali sul tuo sesso, la tua età e il luogo in cui ti trovi. Un’impostazione di default nell’app permette di mandare quelle informazioni al ristorante, informandolo, per esempio, che una donna di trentun anni di New York City stava guardando le sue recensioni. Quello che puoi fare è andare nelle impostazioni e scegliere Base, in modo che sia rivelata solo la tua città (purtroppo non è possibile disabilitare del tutto la funzionalità). Forse il modo migliore di evitare questa cosa è non accedere e usare Yelp come ospite.

Riguardo la geolocalizzazione, è in genere una buona idea controllare se una qualsiasi app che utilizzi trasmette la tua localizzazione. Nella maggior parte dei casi puoi bloccare questa funzione, sia in ciascuna app, sia in generale.

Prima di acconsentire a scaricare una qualsiasi app per Android, leggi sempre le autorizzazioni necessarie. Puoi vederle in Google Play andando sull’app, poi scendendo fino alla sezione di Google Play intitolata Autorizzazioni. Se le autorizzazioni non ti fanno stare tranquillo, o se pensi che diano allo sviluppatore dell’app troppo controllo, allora non scaricarla. Apple non fornisce simili informazioni sulle app nel suo store, e invece le autorizzazioni vengono richieste quando sono necessarie per l’utilizzo dell’app. In effetti, preferisco usare dispositivi iOS perché il sistema operativo domanda sempre prima di fornire informazioni private, come i dati sulla mia localizzazione. Inoltre, iOS è molto più sicuro di Android se non fai un jailbreaking del tuo iPhone o iPad. Ovvio, nemici ben finanziati potrebbero acquistare exploit per qualsiasi sistema operativo sul mercato, ma gli exploit iOS sono piuttosto cari, costano oltre un milione di dollari.

2. Perché chi vuole diventare invisibile diffida del Wi-Fi pubblico

Supponi che ti piaccia lavorare al bar dietro l’angolo, vicino a casa, come certe volte faccio anche io. C’è il Wi-Fi libero. Questo dovrebbe essere okay, giusto? Be’, mi spiace fare il guastafeste, ma non lo è. Il Wi-Fi pubblico non è stato creato tenendo a mente le banche online o l’e-commerce. È molto comodo, e anche incredibilmente poco sicuro. Non tutta questa mancanza di sicurezza ha motivi tecnici: in parte essa inizia (e, spero, finisce) con te.

Il problema reale è ciò che può essere visto da terze parti mentre sei su un Wi-Fi pubblico. Quando sei a casa, la tua connessione Wi-Fi dovrebbe essere crittografata con il WPA2 (o WPA3). Questo significa che se qualcuno sta cercando di ficcare il naso, lui o lei non potranno vedere quello che fai online. Ma quando stai usando un Wi-Fi pubblico e aperto in un bar o all’aeroporto, la destinazione del traffico resta allo scoperto.

Di nuovo ti potresti chiedere: che problema c’è? Be’, prima di tutto non sai chi ci sia all’altro capo della comunicazione. Dei criminali venderebbero il tuo indirizzo email ad aziende che ti invierebbero spam, o per farti comprare qualcosa o per infettare il tuo PC con dei malware. E potrebbero persino usare i dettagli presenti nelle tue email non crittografate per realizzare un attacco di spear phishing.

I rischi di un Wi-Fi pubblico

Quando faccio le mie conferenze, fornisco una dimostrazione di come posso intercettare il nome utente e la password di una vittima che accede ai siti dopo essersi connessa al mio hotspot contraffatto. Dato che sto nel mezzo dell’interazione tra la vittima e il sito, posso iniettare JavaScript e generare dei falsi pop-up di aggiornamenti di Adobe sullo schermo di lui o di lei, che, se installati, infetteranno con un malware il computer della vittima. Lo scopo di solito è quello di farti installare falsi aggiornamenti così da prendere il controllo del tuo computer.

Davvero, se proprio hai qualcosa di delicato da fare fuori casa, allora ti raccomando di usare la connessione dati del cellulare e non una rete wireless in aeroporto o al bar. Puoi anche collegare un tuo dispositivo al cellulare usando l’USB, il Bluetooth o il Wi-Fi. Se usi il Wi-Fi, assicurati di aver configurato la crittografia WPA2 come spiegato in precedenza. L’altra opzione è comprare un hotspot portatile e usarlo quando sei in viaggio. Considera, inoltre, che questo non ti renderà invisibile, ma è sempre un’alternativa migliore del Wi-Fi pubblico. Tuttavia, se hai bisogno di proteggere la tua privacy rispetto al tuo operatore telefonico (diciamo che devi scaricare un documento sensibile), allora ti suggerisco di usare HTTPS Everywhere o un Secure File Transfer Protocol (SFTP). SFTP è supportato usando l’app Transmit di Mac e Tunnelier su Windows.

Una rete virtuale privata (VPN) è un tunnel sicuro che estende una rete privata (della tua casa, del tuo officio o una VPN di un provider) al suo dispositivo su una rete pubblica. Puoi cercare su Google un provider di VPN e comprare il servizio con circa 60 dollari l’anno. La rete che troverai nel bar sotto casa, all’aeroporto o in altri luoghi pubblici non è degna di fiducia, dato che è pubblica, ma con una VPN puoi scavare una rete privata e sicura in una rete pubblica. Tutto quello che fai su una VPN è protetto da crittografia, rendendo sicuro il tuo traffico sulla rete pubblica. Ecco perché è importante scegliere un provider di VPN di cui ti possa fidare: potrà vedere il tuo traffico Internet. Quando usi una VPN nel bar sotto casa, il tipo losco sul tavolino all’angolo potrà solo vedere che ti sei connesso a un server VPN; le tue attività e i siti che visiti sono tutti completamente nascosti da una crittografia molto robusta.

Fidati della Vpn, non di chi la fornisce

L’unico modo per fidarsi di un provider VPN è restare anonimi fin dal principio. Se davvero vuoi essere del tutto anonimo, non usare mai una connessione a Internet che possa essere collegata a te (per esempio, una installata in casa tua, nel tuo ufficio, a casa di amici, in una stanza di hotel riservata a tuo nome e in qualsiasi altro luogo che rimandi a te). Negli anni Novanta venni preso quando l’FBI tracciò un segnale telefonico fino al mio nascondiglio a Raleigh, in North Carolina. Quindi, non accedere mai a informazioni personali usando un dispositivo usa e getta dallo stesso posto in cui stai cercando di nasconderti dalle autorità. Tutto quello che fai con il dispositivo usa e getta deve essere del tutto separato da te, così da restare invisibile. Questo significa che nessun metadato proveniente dal dispositivo si deve collegare alla tua vera identità.

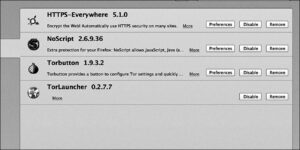

Per essere invisibile, è sempre meglio stratificare la propria privacy. Il rischio che il tuo traffico sia visibile ad altri su una rete pubblica cala per ogni livello successivo di sicurezza che decidi di usare. Per esempio, da una rete Wi-Fi pubblica, accedi al tuo servizio VPN, poi accedi a Tor con l’estensione HTTPS Everywhere installata di default sul tuo browser Firefox.

Esempio di come stratificare la propria privacy su una rete pubblica.

A questo punto qualsiasi cosa tu farai online sarà crittografata e difficile da tracciare.

3. Perché le fotografie non ti aiutano a diventare invisibile

A un certo punto John McAfee, nel periodo in cui da ex creatore di software antivirus era in fuga dalle autorità in Belize, aprì un blog. Fidati: se stai cercando di uscire dai radar e scomparire del tutto, non aprire un blog. Se non altro perché prima o poi farai un errore.

Ma non fu il blog che, alla fine, condusse le forze dell’ordine a McAfee. Fu una foto. E non era nemmeno sua.

Un ricercatore nel campo della cybersicurezza di nome Mark Loveless (meglio conosciuto nell’ambiente come Simple Nomad) notò un’immagine di McAfee pubblicata su Twitter dalla rivista Vice all’inizio di dicembre del 2012. La foto mostrava l’editor di Vice in piedi accanto a McAfee in una località tropicale, forse in Belize, forse altrove.

Dimmi che foto è e ti dirò dove l’hai scattata

Loveless sapeva che le foto digitali trattengono molte informazioni su quando, dove e come sono state scattate, e volle vedere quali informazioni digitali conteneva quella foto. Le foto digitali memorizzano ciò che è noto come exchangeable image file, o dati EXIF. Si tratta di metadati fotografici che contengono dettagli banali come la saturazione del colore nell’immagine, in modo che la foto possa essere riprodotta accuratamente su uno schermo o da una stampante. Può anche, se la fotocamera è attrezzata per farlo, includere la longitudine e la latitudine esatte del luogo in cui è stata scattata la foto.

All’apparenza la foto di McAfee con l’editor della rivista Vice era stata scattata con una fotocamera dell’iPhone 4S. Alcuni telefoni cellulari hanno la geolocalizzazione abilitata in automatico. Loveless ebbe fortuna: l’immagine pubblicata nel file online includeva l’esatta geolocalizzazione di John McAfee, che si trovava, si scoprì, nel vicino Guatemala.

Per farla breve, la polizia guatemalteca arrestò McAfee e non gli permise di lasciare il paese. Soffrì poi di problemi di salute, venne ricoverato in ospedale e alla fine gli fu permesso di tornare negli Stati Uniti.

Un selfie non ti aiuta a diventare invisibile

Poniamo che tu sia un giovane e ambizioso jihadista, orgoglioso di essere stato assegnato a un quartier generale militare di Daesh, o dello Stato Islamico. Qual è la prima cosa che fai? Tiri fuori il cellulare e ti fai un selfie. Peggio ancora, oltre alla foto di te e nella tua nuova casetta, pubblichi qualche parola sulle sofisticate attrezzature disponibili laggiù.

A mezzo mondo di distanza, gli aviatori di ricognizione dell’Hurlburt Field in Florida stanno setacciando i social media e vedono la foto. Siamo dentro, dice uno di loro. Con una certa sicurezza, poche ore dopo tre missili JDAM abbattono quel nuovo splendente edificio militare.

Non sempre consideriamo cos’altro ci sia dentro la cornice del selfie che abbiamo appena scattato. Nel cinema e nel teatro si chiama mise en scène, tradotto approssimativamente dal francese con “ciò che sta in scena”. La tua foto potrebbe mostrare lo skyline di una città affollata, inclusa la Freedom Tower, ripresa dalla finestra del tuo appartamento. Anche una tua foto in un ambiente rurale, forse una prateria che si estende fino all’orizzonte piatto, fornisce informazioni preziose su dove vivi. Queste immagini danno piccoli indizi sulla posizione che potrebbero indirizzare qualcuno che sia ansioso di trovarti.

Una lettura ricca di esempi reali e soluzioni efficaci per apprendere l’arte dell’invisibilità nell’epoca in cui la nostra vita è cibo per i big data.

Nel caso del giovane jihadista, quello che c’era nella scena era un quartier generale militare.

Incorporati nei metadati del selfie c’erano la precisa longitudine e latitudine, ossia la geolocalizzazione, del luogo dello scatto. Il generale Hawk Carlisle, capo dell’US Air Combat Command, stimò che fossero trascorse solo ventiquattr’ore dal momento in cui il selfie era stato pubblicato sui social alla completa distruzione di quel quartier generale.

Una cosa è certa: i metadati all’interno dei file immagine possono essere utilizzati per localizzarti. I dati EXIF in un’immagine digitale contengono, tra le altre cose, la data e l’ora in cui è stata scattata la foto, la marca e il numero di modello della fotocamera e, se hai attivato la geolocalizzazione sul dispositivo, la longitudine e la latitudine del luogo dello scatto. Sono queste informazioni, nel file, che le forze armate statunitensi utilizzarono per trovare il quartier generale di Daesh nel deserto, proprio come Mark Loveless si servì dei dati EXIF per identificare la posizione di John McAfee. Chiunque può utilizzare questo strumento (è compreso nel file inspector su macOS Apple, in strumenti scaricabili come FOCA per Windows e in Metagoofil per Linux) per ottenere l’accesso ai metadati archiviati in foto e documenti.

4. Come proteggersi dalle intrusioni durante i viaggi all’estero

Io posso viaggiare in nazioni straniere, anche con regole più stringenti, e non ho mai i problemi che ho negli Stati Uniti, e questo per via della mia fedina penale. Quindi, come andare all’estero portando con sé dati sensibili? E come viaggiare in Paesi ostili come la Cina?

Se non vuoi avere dati sensibili disponibili sul tuo disco, le scelte sono:

- eliminare ogni dato sensibile prima del viaggio e fare un backup completo;

- lasciare i dati dove sono ma crittografarli con una forte chiave (va ricordato che alcuni Paesi potrebbero essere in grado di obbligarti a rivelare la chiave o la password). Non portare con te la passphrase: magari danne metà a un amico che sia fuori dagli Stati Uniti e che non possa essere obbligato a consegnarla;

- carica i dati crittografati in un cloud, poi carica e scarica a seconda dell’esigenza;

- usa un prodotto free come VeraCrypt per creare una cartella crittografata nascosta nel tuo disco. Di nuovo, un governo straniero, se scopre la cartella nascosta, potrebbe essere in grado di forzarti a rivelare la password;

- ogni volta che inserisci la password nei tuoi dispositivi nascondi te e il tuo computer, magari con una giacca o con un altro capo di abbigliamento, per evitare telecamere di sorveglianza;

- spedisci laptop e altri dispositivi in una busta firmata, poi sistemali in una stanza d’albergo sicura. Se la busta è manomessa, dovresti notarlo. Tieni anche in considerazione che le casseforti degli hotel non sono poi così sicure. Valuta l’acquisto di un dispositivo fotografico da mettere nella cassaforte che scatti una foto di chiunque la apra e te la invii in tempo reale;

- soprattutto, non rischiare. Porta sempre i tuoi dispositivi con te, e non perderli di vista.

Diventare invisibile in viaggio

Per proteggere la mia privacy e quella dei miei clienti, crittografo i dati confidenziali sui miei laptop. Quando sono all’estero, trasmetto i file crittografati via Internet perché siano conservati in server sicuri in qualsiasi luogo del mondo. Poi li rimuovo dal computer prima di tornare a casa, nell’eventualità che gli agenti governativi decidano di perquisire o sequestrare il mio equipaggiamento.

Rimuovere i dati o cancellarli non è lo stesso. Cancellare i dati cambia solo la voce nel master boot record per un file (il registro utilizzato per trovare parti del file sul disco); il file (o alcune delle sue parti) resta sul disco fino a quando i nuovi dati non vengono sovrascritti sopra di esso. È così che gli esperti di analisi digitali forensi sono in grado di ricostruire i dati cancellati.

La rimozione, d’altra parte, sovrascrive in modo sicuro dei dati casuali su quelli del file. Sulle unità a stato solido, la pulizia è molto difficile, quindi porto un laptop con un disco rigido standard e lo pulisco con almeno trentacinque passaggi. Il software di distruzione dei file lo fa sovrascrivendo dati casuali centinaia di volte in ogni passaggio, rendendo difficile per chiunque recuperare i dati originali.

Un tempo facevo un backup completo dell’immagine del mio dispositivo su un disco rigido esterno e lo crittografavo. Successivamente inviavo l’unità di backup negli Stati Uniti. Non cancellavo i dati che trattenevo sul mio dispositivo fino a quando non mi veniva confermato da un collega l’arrivo del backup e il fatto che fosse in condizioni leggibili. A quel punto rimuovevo in modo sicuro tutti i file personali e dei clienti. Non formattavo l’intero disco e lasciavo intatto il sistema operativo. In quel modo, in caso di perquisizione, sarebbe stato più facile ripristinare i miei file da remoto senza dover reinstallare l’intero sistema operativo.

Ho inoltre iniziato a tenere un clone aggiornato di tutti i miei computer di viaggio presso un collega. Lui può così mandarmi il sistema clonato in qualsiasi luogo negli Stati Uniti, se ne ho bisogno.

Proteggere gli apparecchi mobile

Il mio iPhone è un altro paio di maniche. Se ti capita di connettere l’iPhone al tuo laptop per caricarlo, e se fai clic su Autorizza quando ti viene mostrata la domanda Vuoi autorizzare questo computer?, allora viene immagazzinato nel computer un certificato che gli permette di accedere all’intero contenuto dell’iPhone senza aver bisogno di conoscere la password. Il certificato dell’avvenuta associazione sarà usato ogni volta che lo stesso iPhone verrà connesso al computer.

Questo significa che se le forze dell’ordine volessero vedere quello che si trova sul tuo iPhone protetto da passcode, potrebbero farlo facilmente connettendolo al tuo laptop, dato che è probabile che i dispositivi siano associati. La regola è: mai autorizzare il computer a meno che non sia il tuo personale. Cosa succede se intendi revocare tutti i certificati di associazione del tuo device Apple? La buona notizia è che è possibile resettare il tuo certificato di associazione sul tuo dispositivo Apple. Se hai bisogno di condividere dei file, e stai usando un prodotto Apple, utilizza AirDrop. E se hai bisogno di caricare il tuo telefono, usa il cavo Lightning per collegarti al tuo sistema o una presa elettrica, non usare il computer di qualcun altro. In alternativa puoi acquistare un condom USB, che ti consente di collegarti in modo sicuro a qualsiasi caricatore o computer USB.

In viaggio solo con iPhone, senza computer

In generale, non portare con te dispositivi elettronici che memorizzino informazioni sensibili, a meno che non sia assolutamente necessario. Se lo fai, limitati al minimo indispensabile. E se hai bisogno del tuo cellulare, pensa a procurarti un telefono usa e getta per tutta la durata della visita, anche perché le tariffe di roaming per voce e dati sono oltraggiose. Meglio portare un telefono sbloccato e acquistare una sim nel paese che stai visitando.

Potresti pensare che entrare e uscire dalla dogana sia la parte più complicata di qualsiasi viaggio, eppure potrebbe non esserlo. Anche la tua camera di albergo può essere perquisita.

Per fare un riassunto, ecco di seguito quello cosa fare per accedere a Internet in modo privato quando viaggi.

- Compra anonimamente una carta di credito prepagata. Nell’Unione Europea puoi usare il sito Viabuy.

- Utilizza il Wi-Fi aperto dopo aver cambiato il tuo indirizzo MAC.

- Trova un servizio email che ti permetta di accedere senza validazione via sms. O ottieni un numero Skype-in utilizzando Tor e una carta di credito prepagata. Con Skype-in, puoi ricevere chiamate vocali per verificare la tua identità. Assicurati di stare fuori dall’inquadratura di qualsiasi videocamera (per esempio, da Starbucks o in qualsiasi altro luogo che abbia telecamere di sorveglianza). Usa Tor per mascherare la tua posizione quando registi una casella di posta elettronica.

- Usando il tuo nuovo indirizzo email anonimo, iscriviti a un sito come Paxful, di nuovo con Tor, per aprire un wallet Bitcoin e comprare della valuta elettronica. Pagala usando le carte prepagate.

- Imposta un secondo indirizzo email anonimo e un secondo wallet Bitcoin anonimo e utilizza un nuovo circuito Tor per evitare qualsiasi associazione con la prima casella di posta e il primo wallet.

- Usa una lavanderia di Bitcoin per rendere difficile il tracciamento dell’origine della valuta. Manda i Bitcoin ripuliti al secondo wallet Bitcoin.

- Usando i Bitcoin ripuliti, iscriviti a un servizio VPN che non registri traffico o connessioni IP. Di norma puoi sapere quello che viene registrato controllando le privacy policy del fornitore del servizio (per esempio, TorGuard).

- Fai in modo che qualcuno compri per tuo conto un hotspot portatile usa e getta. Pagalo in contanti.

- Per accedere a Internet, utilizza il dispositivo hotspot lontano da casa, dal lavoro e dagli altri dispositivi cellulari.

- Una volta acceso, connettiti alla VPN tramite il dispositivo hotspot.

- Usa Tor per navigare in Internet.

5. Come diventare invisibile a partire da un laptop anonimo

Quindi il primo passaggio verso l’anonimato è l’acquisto di un laptop indipendente che userai solo per attività online che siano anonime. Come abbiamo visto, nel nanosecondo in cui ti distrai e, diciamo, controlli la posta elettronica personale su quella macchina, il gioco dell’anonimato è finito. Quindi ti raccomando un laptop Windows economico (Linux sarebbe meglio, se lo sai usare). La ragione per cui non ti consiglio un MacBook Pro è che è molto più costoso di un PC.

Consiglio di comprare un secondo laptop, precisamente un Chromebook, da usare solo per l’home banking. Un’altra opzione per l’home banking sarebbe l’uso di un iPad. Ti obbliga ad accedere con un Apple ID usando il tuo indirizzo email e la tua carta di credito, o acquistando una gift card su iTunes, ma dato che quel dispositivo è usato solo per il tuo home banking personale, lì non devi cercare di essere invisibile.

Windows 10 va bene fintanto che salti l’opzione che ti chiede di accedere a un account Microsoft. Non devi creare alcun collegamento tra il tuo computer e Microsoft.

Dovresti comprare il tuo nuovo laptop in contanti di persona, non online, in modo che l’acquisto non si possa facilmente collegare a te. Ricorda: il tuo nuovo laptop ha una scheda di rete wireless con un indirizzo MAC unico: non vuoi che nessuno possa collegare quel dispositivo a te, nel caso in cui il tuo vero indirizzo MAC venga in qualche modo rivelato. Per esempio, se sei da Starbucks e accendi il laptop, il sistema andrà alla ricerca di ogni rete wireless a cui si sia precedentemente connesso. Se c’è nelle vicinanze uno strumento di monitoraggio che registra le richieste, questo potrebbe rivelare il tuo vero indirizzo MAC. Un problema è che il governo potrebbe avere un modo di tracciare l’acquisto del tuo laptop se vi fosse un qualsiasi collegamento tra l’indirizzo MAC della tua scheda di rete e il numero seriale del tuo computer. E se fosse così, i federali avrebbero solo bisogno di trovare l’acquirente di quello specifico computer per identificarti, cosa che probabilmente non è molto difficile.

Dovresti installare sia Tails sia Tor e usare questi, invece del sistema operativo e del browser predefiniti.

Non accedere a nessun sito o a nessun’applicazione usando la tua vera identità. Hai già imparato quali siano i rischi legati a quanto sia facile tracciare persone e computer su Internet. Come abbiamo detto, usare siti o account con la tua vera identità è un’idea pessima: le banche e altri siti usano di continuo la device fingerprint per minimizzare le frodi, e questo lascia una traccia enorme che permette di identificare il tuo computer semmai accedi a quei siti anonimamente.

In realtà, la cosa migliore è spegnere il tuo router wireless prima di avviare il tuo laptop anonimo a casa tua. Il tuo provider potrebbe ottenere l’indirizzo MAC del tuo laptop anonimo se ti connetti con il router di casa (assumendo che il provider possieda e gestisca il router di casa tua). La cosa migliore resta comprare il proprio router di casa, per averne il pieno controllo, e in modo tale che il provider non possa ottenere gli indirizzi MAC assegnati ai computer della tua rete locale. Così, il provider vedrà solo l’indirizzo MAC del router, cosa che non comporta rischi per te.

Questo articolo richiama contenuti da L’arte dell’invisibilità.

Immagine di apertura di Bernard Hermant su Unsplash.