È stata una settimana problematica di ransomware, associato ad una vulnerability di Windows (tranne 10), trovato da NSA (che ha sviluppato l’exploit) e a questa sottratto e pubblicato “grazie” a un gruppo hacker.

Non ho volutamente parlato di 0-day in quanto Microsoft aveva già provveduto a catalogare la minaccia (MS-17-010) e a pubblicare il 14 marzo una patch per tutti i sistemi ancora supportati.

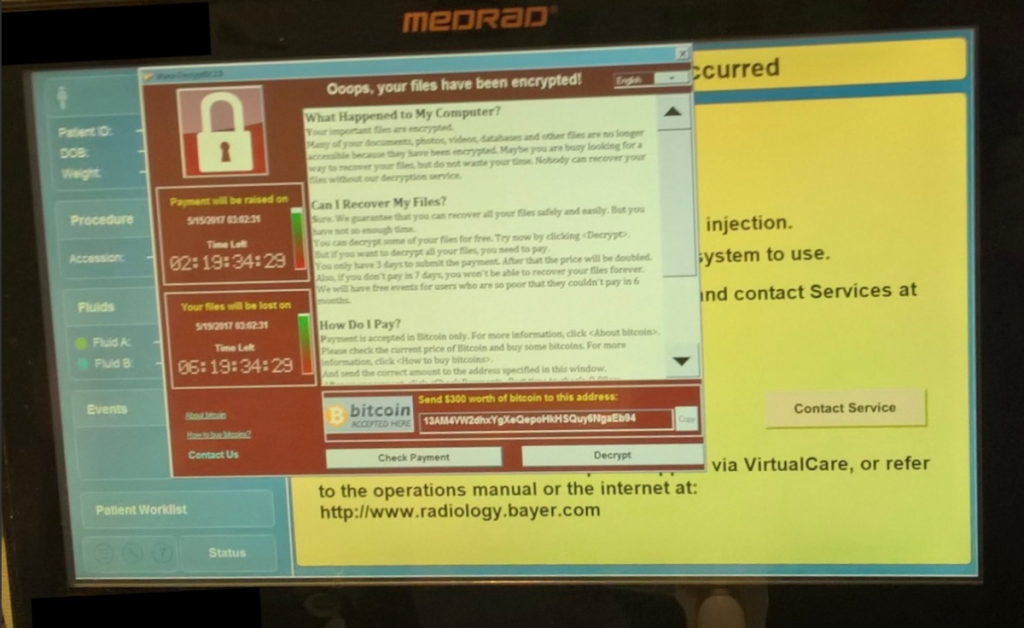

WannaCry è un worm, ovvero un programma in grado di trovare una specifica vulnerabilità all’interno dei sistemi collegati e sfruttarla al fine di replicarsi all’interno di una rete o di un sistema informativo. In quanto ransomware, una volta infettato un sistema cifra tutti i dati in esso contenuti, che torneranno utilizzabili solo pagando un riscatto agli autori.

Niente scuse

Se un software come questo ti procura un danno vuol dire solamente che non hai politiche di backup adeguate. Non ci sono scuse. Avrebbe potuto essere un ransomware, ma un danno ben peggiore poteva derivare dalla rottura del supporto su cui erano memorizzate le informazioni, dalla perdita del dispositivo o dalla sua distruzione.

Di fronte a quanto può accadere ai dati, un ransomware è l’ultimo dei problemi.

Quindi, di nuovo, la prima difesa da un programma del genere non è tecnica o tecnologica. Basta solo una politica di backup adeguata e un minimo di buon senso, null’altro. Se un computer è stato attaccato con successo da questo worm, non era stato adeguatamente patchato.

Matteo Flora dice in un suo articolo quasi esattamente la stessa cosa: se le vostre macchine sono cadute sotto l’attacco di uno worm come questo, ve lo siete meritato in quanto avete violato due delle più importanti regole non scritte dell’informatica, ovvero fare periodicamente backup e aggiornare.

Ospedali

Più di duecentomila sistemi in tutto il mondo sono stati colpiti. Non solo computer di privati, ma banche, compagnie importanti, ospedali, aziende di telecomunicazione e altro. Il worm si è trasmesso così velocemente che Microsoft ha rilasciato poi, in piena emergenza, la patch Ms-17-010 anche per sistemi non più supportati come XP e 7, quest’ultimo oggetto di oltre il 98 percento delle infezioni.

Potremmo scrivere altri fiumi di inchiostro analizzando questo programma, il modo in cui è stato realizzato, la sua struttura e le metodologie che sono state messe in atto per rallentarne la diffusione. Si finirebbe per perdere, di nuovo, il vero motivo per il quale stiamo qui a discutere di questo attacco: troppe persone, dai privati ai responsabili informatici di aziende anche quotate in borsa, non fanno cose assolutamente banali e basilari per proteggere i loro sistemi e i loro dati.

Definiamo alcuni punti

I sistemi colpiti:

- Esponevano su Internet servizi (SMB) che non devono mai esserlo, in quanto riservati allo scambio dati in una rete interna. Non solo si tratta di un grave problema di configurazione della macchina ma anche di un totale fallimento di tutti i sistemi di difesa perimetrale (o a livello di host).

- Non venivano patchati come minimo dal 14 marzo scorso, quasi da due mesi (in realtà si tratta di una marea di sistemi con sistemi operativi vetusti che avrebbero essere dovuti aggiornati da un pezzo).

- Privi di una politica di backup adeguata. Non parliamo di politiche di backup a caldo che possano ridurre il tempo di ritorno online quasi a zero, quanto di un sistema di backup anche solamente decente.

Domande

La versione 10 del sistema operativo di Microsoft non era sensibile a questo problema. Come minimo 500 milioni di macchine, secondo le stime diffuse durante Build 2017, erano implicitamente al sicuro. Tutti gli altri computer con Windows a bordo erano a rischio per cosa? Perché non erano stati aggiornati a 10?

Le risorse hardware richieste per far girare Windows 10 sono praticamente le stesse di Windows 7 o 8. Come mai c’è una marea di sistemi Windows 7? Le domande ovviamente rimangono in sospeso e molte di queste senza risposta alcuna. Ma ci devono necessariamente porre di fronte ad un interrogativo.

Come utenti di qualunque sistema operativo, sia esso MacOS, Windows, GNU/Linux o altri (sì, signori della mela o evangelist dell’open source, anche i vostri sistemi sono vulnerabili, sapete?), abbiamo policy corrette per il salvataggio dei dati personali e per l’aggiornamento dei sistemi?

WannaCry è solo l’ultimo dei problemi che ci potrebbero colpire. Ma prendiamolo come un’occasione per verificare i nostri sistemi.

Alla fine la sicurezza è questione, per molti versi, di poche cose e di un minimo di buon senso. Una pubblicità per una campagna di raccolta fondi per le popolazioni africane, promossa da Giobbe Covatta, aveva come testimonial una sorridente bambina nera che, con una naturalezza sconcertante, diceva:

Basta poco, che ce vo’?

Questo poco, facciamolo!