Non voglio entrare nel merito della vicenda Apple-FBI, dato che è un argomento su cui è stato scritto tutto e il contrario di tutto (se volete la mia opinione, per una volta sono al 100 percento con la casa di Cupertino).

Però ultimamente alcuni articoli sui giornali hanno ripreso il discorso per lasciare intendere che in realtà sia possibile aprire senza problemi smartphone Apple e la battaglia che sta infiammando i media di oltreoceano sia priva di sostanza.

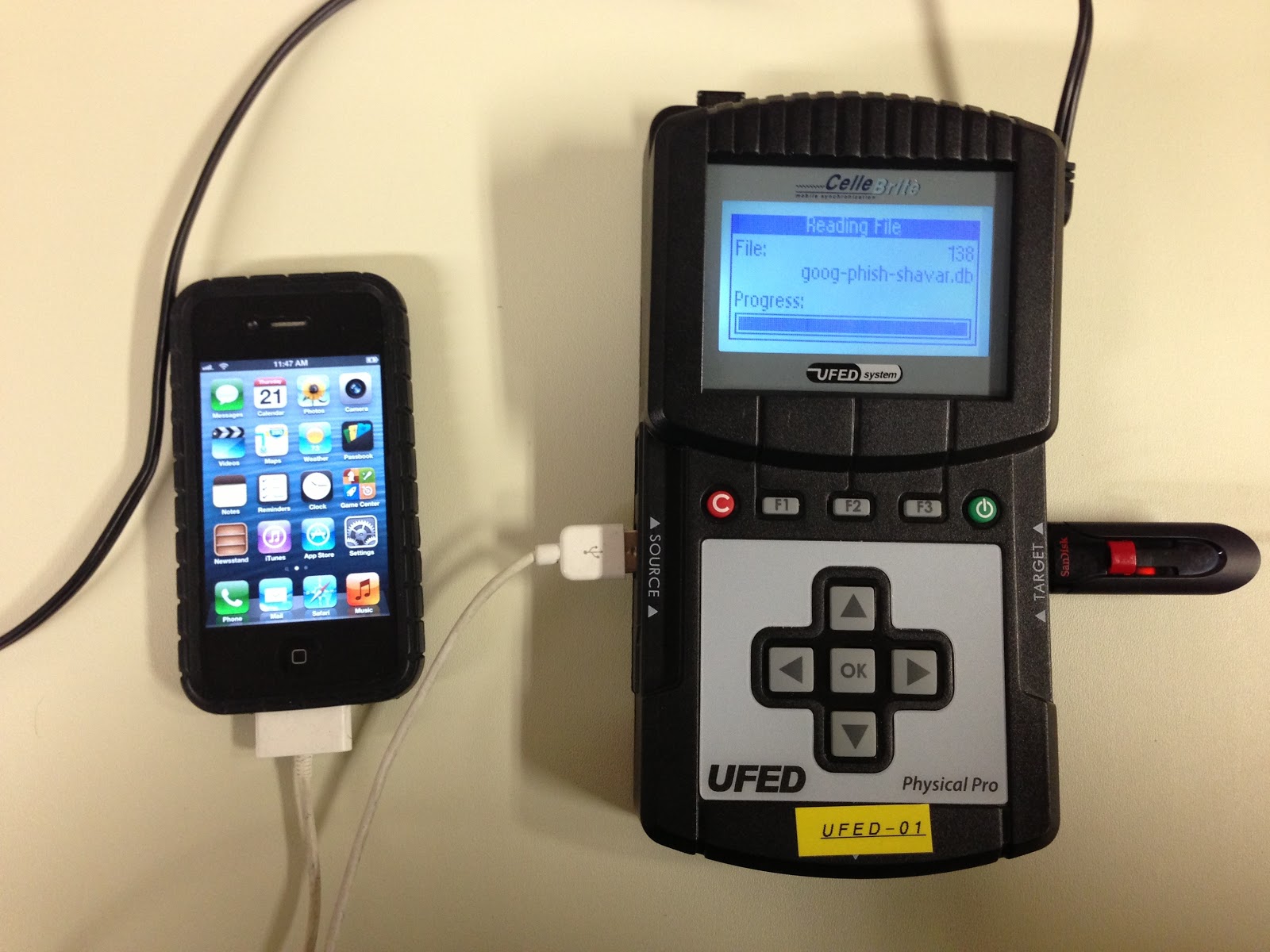

Si parte da un servizio di Virus in cui Massimo Graziani dichiara di non capire la polemica, in quanto un macchinario israeliano permette non solo di sbloccare Apple ma anche Samsung… si chiama UFED.

Nel Belpaese la vicenda di Alex Boettcher ha avuto come protagonista un iPhone sbloccato da Mattia Epifani. Nonostante le dichiarazioni di Mattia siano state coerenti, molti giornalisti hanno completamente travisato la vicenda e si sono lanciati in titoli sensazionalistici facendolo passare per l’hacker che ha bucato Cupertino.

L’FBI è quindi popolata da cretini incapaci di andare a comprarsi un UFED? Vediamo di fare un po’ di chiarezza.

In primis, gli iPhone che montano il sistema operativo iOS 9 non sono sbloccabili (parlo ovviamente di sistemi integri che non abbiano subito operazioni di jailbreak). Non esistono servizi online, marchingegni, hacker (nostrani o esotici) o altri sistemi. Mi spiace deludere Massimo, ma nemmeno il suo caro UFED è in grado di farci assolutamente nulla.

Se bastasse usare l’aggeggio giusto, l’FBI non avrebbe sollevato un polverone.

Ci sono gruppi che stanno lavorando per trovare falle nel sistema che permettano di aggirare il blocco, ma al momento attuale non vi sono risultati meritevoli.

È il motivo delle pressioni di FBI su Apple. L’unico che sa come aggirare le difese che ha creato può essere solo il produttore. Per Apple, rispetto ad altri brand, la situazione è ancora più interessante in quanto sviluppa sia il software (iOS) sia l’hardware. Ergo non solo è l’interlocutore privilegiato, ma anche l’unico possibile (almeno al momento). In realtà, ad essere totalmente pignoli, esistono anche due workaround:

- Passare da iCloud: Se, in qualche modo, si riescono a reperire le credenziali dell’account Apple associato a quel telefono e se lo stesso ha il backup attivo su iCloud, si può recuperare un backup ed estrarre da esso le informazioni.

- SE l’apparecchio viene recuperato acceso, SE è stato sbloccato almeno una volta nelle ultime 48 ore, SE si trova un PC o un Mac cui quel telefono è stato collegato e sincronizzato e SE lo stesso non è cifrato (tutte queste condizioni devono essere vere) allora è possibile estrarre un certificato dal computer che è in grado di sbloccare il telefono e permettere l’estrazione delle informazioni al suo interno.

Passiamo poi al caso Boettcher. Altro iPhone, altro regalo. Ma in questo caso non si tratta di un ultimo modello né tantomeno di un sistema aggiornato, bensì di una versione di iOS 8. Per questi smartphone si può agire in vari modi.

Come violare un iPhone

Mattia Epifani si è avvalso del supporto di Cellebrite, la famosa ditta israeliana creatrice dell’UFED di cui ha parlato Massimo Graziani. Ma anche in questo caso, UFED è del tutto inutile. Si tratta di un servizio a latere che, mediante consegna a mano presso la loro sede in Germania, o tramite la presa in carico dell’oggetto da parte del loro personale specializzato, dopo qualche giorno di elaborazione restituisce l’oggetto intonso e con il PIN di sblocco allegato.

A oggi è l’unico servizio che garantisce lo sblocco di un sistema iOS 8 senza che alcuna protezione (leggasi disabilitazione del dispositivo o wipe, azzeramento totale) sia attivata. Il costo non è neanche così elevato.

Vi sono anche apparecchi hardware specifici che recuperano il PIN di un sistema iOS 8 via forza bruta, una combinazione dopo l’altra. Si possono reperire su siti specializzati a poche centinaia di euro, sono efficaci contro la disabilitazione dopo un certo numero di tentativi errati ma la loro efficacia contro la protezione che effettua lo wipe del telefono dopo dieci tentativi errati è tutta da verificare.

Bei tempi per i craccatori, quando il PIN di un iPhone era lungo solo quattro cifre.

Infine, per tutti gli smartphone Apple dotati di sistema operativo iOS 7 e precedenti, vi sono metodi automatizzati alla portata di tutti, da quelli automatici disponibili con UFED o altri analizzatori di smartphone, a varie attrezzature hardware come quelle citate sopra.

Da tutto questo possiamo trarre una serie di insegnamenti:

- Le cose sono sempre molto più complesse del previsto e se gli stessi consulenti tecnici non sono sul pezzo rischiano di diramare dichiarazioni fallaci. Sbagliare capita anche ai professionisti; l’importante è non fare degli errori la propria bandiera.

- I giornalisti, come sempre, cercano il sensazionalismo ma non capiscono assolutamente nulla di tecnologia e quindi sviano lettori e opinione pubblica.

- Gli agenti FBI non sono totali sprovveduti e non hanno intrapreso le vie legali e un suicidio mediatico solo per ignoranza tecnologica. Hanno anzi dimostrato di essere giunti alle conclusioni più corrette molto velocemente.