Nella Apocalisse di Giovanni si parla di un numero, il seicentosessantasei, chiamato dai numerologi il numero della Bestia e nei tempi moderni associato comunemente al demonio. Il profeta lo descrive in questo modo.

Faceva sì che tutti, piccoli e grandi, ricchi e poveri, liberi e schiavi ricevessero un marchio sulla mano destra e sulla fronte; e che nessuno potesse comprare o vendere senza avere tale marchio, cioè il nome della bestia o il numero del suo nome.

Un paio di millenni dopo, parebbe quasi che l’evangelista ci abbia, come succede a certi futurologi, brillantemente azzeccato su parecchie cose e clamorosamente sbagliato su altre. Sostituiamo al 666 un numero assai più lungo, un numero primo che in notazione esadecimale comincia con E9B8FBCFCDC7BCB091D14A41A95AD68966AC18879ECC2751940… In cambio di Satanasso mettiamo quei diavolacci della NSA, i servizi segreti statunitensi i cui intrallazzi Snowden ha denunciato. E poi ci siamo.

Arguzie a parte. I moderni commerci elettronici – e non solo – passano sul web, protetti dal protocollo https. Il protocollo https garantisce che non sia possibile intercettare la comunicazione e vedere cosa state comprando, o che carta di credito state usando per pagare. La cifratura in https è basata su un teorema matematico dimostrato nel 1975, quello di Diffie-Hellman. E qui mi fermo o quasi, perché quando lo scrivente ha cominciato a scrivere i suoi primi articoli di divulgazione informatica nei lontani anni Ottanta gli hanno insegnato che mai e poi mai avrebbe dovuto riportare formule matematiche, altrimenti i lettori scappano urlando e chi li rivede più.

Scegli un numero, anzi due

Mettiamola così. Prendete due numeri abbastanza grandi, come per esempio 104693 e 663612177378148694314176730818181556491705934826717. Possiamo ottenere il loro prodotto eseguendo una semplice moltiplicazione, alla portata di una macchinetta calcolatrice da pochi soldi. Viceversa, se abbiamo soltanto il prodotto, trovare i due fattori che lo compongono è un problema molto difficile. Avere in mano un messaggio codificato con un sistema DH è come avere a disposizione il risultato della moltiplicazione. Immaginate che 104693 sia la chiave e che 663612177378148694314176730818181556491705934826717 sia il messaggio e avrete una idea della natura della codifica.

È anti-intuitivo, ma non è necessario che i numeri da cui partire cambino ogni volta. Per un calcolatore – macchina estremamente prevedibile – è molto difficile generare numeri casuali. Uno dei metodi più popolari per generare valori apparentemente casuali sta nel partire da un numero primo molto grande, poi combinarlo ripetutamente con un altro fattore (per esempio i milionesimi di secondo trascorsi da quando il PC è stato acceso) e prendere le cifre meno significative del risultato per generare una sequenza imprevedibile. Ma se questa sequenza fosse invece prevedibile tutta la sicurezza del sistema crollerebbe miseramente.

Trova l’intruso

Nel 2007 un metodo matematico per generare sequenze di numeri casuali, chiamato Dual_EC_DRBG, divenne uno dei quattro standard usati a questo scopo. Il numero primo da cui esso parte è quello che citavamo all’inizio di questo articolo e venne fornito proprio dalla NSA. I crittanalisti (matematici che studiano le proprietà degli algoritmi di cifratura) però sentono puzza di bruciato. Nel 2013 una delle rivelazioni di Snowden conferma il sospetto: il numero primo è stato scelto dalla NSA perché permette una analisi matematica e una buona predizione dei numeri generati con Dual_EC_DRBG. Seguono una dimostrazione pratica di come un attacco del genere sia fattibile e finalmente la rimozione di Dual_EC_DRBG dallo standard.

Veniamo ad oggi. Il 5 ottobre scorso è stata pubblicata una crittanalisi che alza la posta e dimostra la medesima debolezza in pratica: con le chiavi usate per la cifratura. In questo caso non si tratta di astratte teorie matematiche, ma ci sono conseguenze concrete e dimostrazioni reali. I ricercatori hanno realizzato un programma la cui elaborazione ha richiesto due mesi di lavoro a un cluster di oltre duemila calcolatori. E ha infranto la protezione offerta da una chiave a 1.024 bit per https.

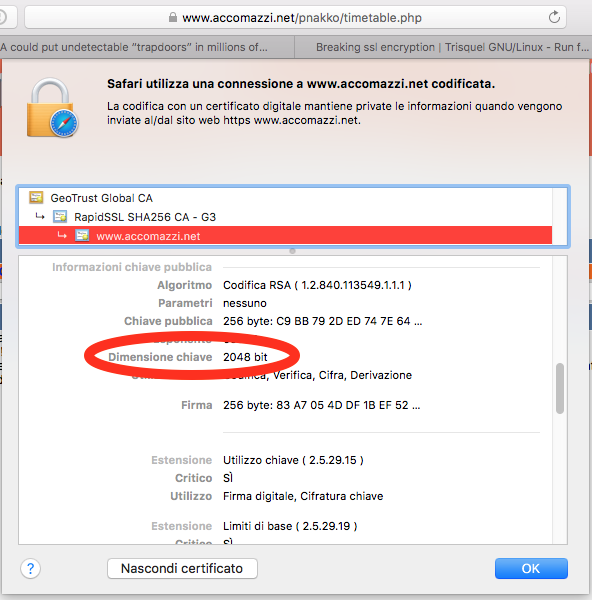

Un browser può mostrare a richiesta la lunghezza della chiave di cifratura https.

Non è cosa da poco. Per tutti gli anni Novanta, illustri matematici avevano sostenuto che una chiave di quella lunghezza e complessità avrebbe retto ad attacchi del genere anche se avessero impiegato tutti i calcolatori del mondo per miliardi di anni. E, in effetti, il teorema di Diffide-Hellman lo garantisce… ma solo se i numeri primi da cui si parte sono scelti con cura. Purtroppo, gli autori di molti pacchetti software che lavorano con dati cifrati non pubblicano i numeri primi usati come seme del processo e quindi non sappiamo quali e quanti programmi in uso comune siano vulnerabili. Altri lo fanno, ma non è ancora stata svolta una seria analisi in merito alla loro scelta. Quel che sappiamo è che il 22 percento dei maggiori duecentomila siti web al mondo si contenta di usare chiavi lunghe 1024 bit e la percentuale è certamente superiore tra i siti meno importanti e dunque curati.

Resta il fatto che senza il numero della bestia nessuno può comprare o vendere. Ai nostri lettori che gestiscono un sito web possiamo solo consigliare di compiere una verifica e aggiornare il certificato per passare a 2.048 bit. Un clic sul lucchetto verde ordina al browser di mostrare le informazioni sul certificato attualmente in uso, quindi la verifica richiede pochi secondi.