Nel mio primo intervento su questo sito spiegavo che un webdesigner degno di questo nome deve sempre venire infarinato in quello strano mix di conoscenze, tecniche e tecnologie che è la sicurezza informatica.

Oggi vorrei proseguire il discorso proprio da dove m’ero fermato in quella occasione, e aggiungere qualche esempio concreto di quel che succede quando il precetto non viene rispettato. Tutti i lettori cortesemente inforchino occhiali protettivi e guantoni da forno.

Un sito web moderno acquisisce sempre informazioni dai suoi visitatori. Magari sono informazioni innocue, ma anche un forum sui videogiochi o un blando social network alla Pinterest nel tempo finisce per catturare la personalità di chi contribuisce frequentemente. Trapelano attitudini politiche, abitudini personali, dettagli sulla sfera sessuale: tutte cose che dovrebbero venire tutelate dalle vigenti leggi sulla privacy. Vi sembra una affermazione troppo forte? Ripensateci, allora:

Una ricerca mostra la possibilità di predire con grande precisione attributi personali confidenziali a partire da comportamenti digitali apparentemente innocui, per esempio i “mi piace” su Facebook.

Se entrate sul sito del mio supermercato con la mia tessera fedeltà scoprirete se ci sono donne in età fertile nella mia famiglia (gli assorbenti), quali e quanti animali possiedo (scatolette), se bevo alcoolici e via elencando. In più potreste rintracciare l’acquisto del Secolo d’Italia o dell’Unità o della Padania all’edicola e in quali giorni della settimana / in quali orari più frequentemente io lascio abbandonata la magione per andare a fare la spesa. Tutto questo senza che io abbia mai digitato un sol tasto sul sito.

Un sito web che non sia un sito vetrina deve venire protetto, sin dalla prima ideazione, da tutti coloro che collaborano al suo sviluppo, perché basta una singola falla per comprometterne la sicurezza. Prendete Fisconline. Per registrarsi al portale bisogna sottostare a una serie di forche caudine, ricevere password iniziale e PIN (in due tronconi) attraverso canali differenti di una complessità bizantina, e poi ci si trova davanti a questa schermata che li richiede in una pagina http e non https. Si sa da dieci anni che è una idea pessima.

Qualcuno dei miei lettori penserà che usare un sito della pubblica amministrazione come esempio di sito fatto male è come sparare sulla croce rossa. Obietto, perché se c’è un singolo sito web che lo Stato deve pensare a proteggere è quello dell’Agenzia delle Entrate. Comunque, eccovi un esempio in ambito bancario privato.

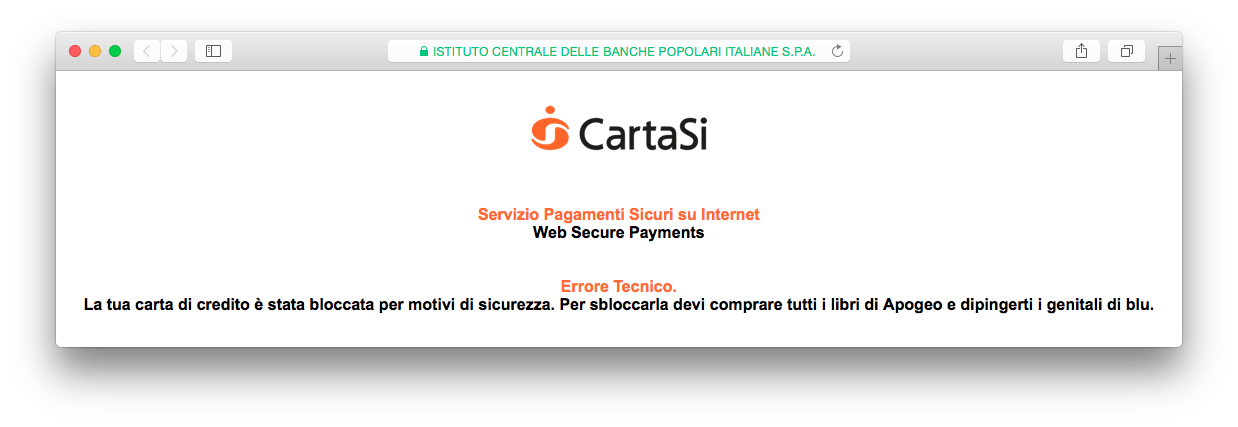

Secondo uno studio del 2010 di Casaleggio & Associati CartaSì è il secondo sito in Italia con il 27 percento del mercato dei pagamenti ecommerce. Oggi sarà sceso in percentuale, visto l’arrivo dei centri commerciali online come Amazon, ma non credo sia sceso come quantità di denaro trafficata (e il valore del fatturato e-commerce in Italia nel 2013 è stato stimato in 22,3 miliardi di euro, mica bruscolini).

Avete presente il phishing? Quella forma di truffa che invia un consumatore su un sito web maliziosamente contraffatto per somigliare a quello di una banca o di un ente, e lì gli fa commettere una imprudenza — come rivelare il suo numero di casa di credito. Nei casi più gravi, il sito web è proprio quello della banca, di cui un hacker si è impadronito. O addirittura, (caso peggiore) mal concepito al punto che chiunque può farci apparire un proprio messaggio. Anche qui, una minaccia conosciuta da un decennio.

E quindi? Quindi fate un clic qui per rendervi conto.

Aggiornamento: pochi giorni dopo la pubblicazione dell’articolo, il bug qui sfruttato è stato infine riparato. Noi ci eravamo conservati per archivio uno screenshot del risultato, che appare qui sotto.