L’identikit del Cyber Security Manager oggi

- Quali sono le qualità di un Cyber Security Manager

- Quali competenze servono a un Cyber Security Manager

- Quali sono le qualità di un buon mentore

- Come superare le sfide di una carriera nella sicurezza informatica

- Quali certificazioni servono a un Cyber Security Manager

1. Quali sono le qualità di un Cyber Security Manager

Determinate competenze ed esperienze aiutano a collocare in ruoli specifici all’interno di ciascuna delle discipline della sicurezza informatica. Tuttavia, considerando i professionisti della sicurezza informatica più in generale, alcuni tratti comuni riguardano un po’ tutte le discipline. Queste sono le qualità che molti responsabili delle assunzioni cercheranno quando reclutano figure da impiegare nel campo della cyber security.

Inventori e creatori

Rispetto a molti altri campi, la sicurezza è un campo di interesse particolarmente recente e in continua evoluzione. Ogni nuova situazione necessita di una soluzione di sicurezza specifica e su misura. Per questo motivo, chi si sente naturalmente incline a inventare e creare nuove soluzioni o a espandere le tecnologie esistenti sono particolarmente adatte a una carriera nel campo della sicurezza informatica.

I primi hacker si occupavano di cercare di capire come funzionavano le tecnologie, in modo da poterle manipolare e creare nuove tecnologie. Nella sicurezza informatica odierna, continuano a valere questi principi. Spesso le soluzioni e le tecniche esistenti non sono in grado di soddisfare le attuali esigenze di sicurezza. In questi casi, i professionisti della sicurezza devono essere innovativi e identificare modi nuovi e anche creativi per rispondere alle minacce.

Ossessivamente curiosi

Essere ossessivamente curiosi è fondamentale per trovare un impiego nel campo della sicurezza informatica. Quando si presenta un problema, i professionisti della sicurezza devono sentire una forte motivazione a scavare e condurre le proprie indagini. Che si tratti di rispondere a un potenziale allarme di sicurezza, di valutare un’applicazione rispetto a una determinata vulnerabilità o di cercare di determinare se l’azienda è pienamente conforme ai requisiti delle ultime normative, i professionisti della sicurezza devono essere profondamente curiosi.

Le risposte che cerchiamo, come professionisti della cyber security, non sempre sono facili da trovare. Quindi la nostra curiosità deve rasentare l’ossessione. Essere disposti a immergersi nella tana del lupo e a indagare su una situazione fino a trovare una risposta è una qualità comune tra i migliori professionisti della cyber security. Questa insistenza nel lavorare nonostante le frustrazioni incontrate, alla fine produce grandi risultati. Questo livello di curiosità si trova negli individui più pronti, disposti e in grado di imparare cose nuove. Poiché le tecnologie si evolvono a ritmi sempre più rapidi, l’apprendimento continuo diviene un must.

Apprendimento compulsivo

Non sorprende che, legato a un’ossessiva curiosità, sia anche imperativo che gli aspiranti professionisti della sicurezza dimostrino il desiderio e la capacità di imparare costantemente. I migliori esperti della sicurezza provano come una compulsione a conoscere appieno come funziona qualcosa, piuttosto che accettare, semplicemente, che funzioni e basta.

Il fatto di conoscere il funzionamento profondo delle tecnologie offre la possibilità di innovare e creare nuove soluzioni. Questo bisogno di conoscere spinge a identificare quelle parti di una tecnologia che è opportuno migliorare e ad acquisire le conoscenze necessarie per migliorarla. Nello specifico, nel campo della cyber security, questo vale non solo per i sistemi tecnologici (o umani) che stiamo cercando di difendere, ma anche per le tecnologie e le tecniche che usiamo per difenderli. Il miglioramento continuo si è dimostrato efficace nell’affrontare la sicurezza informatica al massimo livello. Imparare e crescere ci assicura di lavorare sempre per migliorare le cose, rendendole più sicure e protette.

Idealismo

Credere fortemente negli ideali della community della sicurezza può essere particolarmente utile per chiunque desideri intraprendere una carriera in un campo legato alla sicurezza informatica. Essere in grado di vedere il quadro generale delle cose e di concentrarsi sul bene superiore garantisce che i professionisti della sicurezza adottino un approccio etico al proprio lavoro.

Nell’ambito della sicurezza informatica in particolare, ai professionisti vengono affidate competenze, tecnologie e conoscenze che possono essere utilizzate in modo positivo, ma possono anche essere oggetto di abusi. Rimanere fedeli agli ideali della community della sicurezza informatica (vedi il Capitolo 1) dona quella bussola etica che è necessaria per prendere decisioni coerenti con gli obiettivi di questa comunità e delle aziende che operano in questo settore.

Dimenticare la figura del Cyber Security Manager come rockstar

Questo è un concetto nato, in parte, dalla cultura hacker e dalle conferenze sulla cyber security, ma che ha guadagnato particolare notorietà poiché i social media e la consapevolezza generale nel mainstream hanno portato la sicurezza sotto i riflettori. Molti sono convinti del fatto che alcune personalità importanti lavorano nel campo della cyber security. Hacker che scoprono e rivelano exploit particolarmente importanti, professionisti della sicurezza che curano blog e podcast molto popolari, volti noti che pronunciano discorsi fondamentali alle conferenze sulla sicurezza: tutte figure che, collettivamente, sono definite come rockstar della cyber security.

Queste personalità sono oggi più visibili, poiché la sicurezza informatica è ormai diventata un tema dominante nei media. Bruce Schneier, Lesley Carhart, Ed Skoudis e Katie Moussouris, per esempio, sono solo alcuni degli esperti cui i media mainstream si rivolgono alla ricerca di commenti. Inoltre, la cultura hacker è stata per decenni un elemento misterioso, che è stato celebrato al cinema e in televisione. Di conseguenza, alcuni di coloro che intendono intraprendere una carriera nel campo della sicurezza informatica sono in cerca di fama o hanno un’immagine irrealistica di cosa significhi lavorare nel campo della sicurezza informatica.

Avere il desiderio di essere riconosciuto dai coetanei o dalla società per le proprie capacità e competenze può anche essere utile e perfino vantaggioso. Ma se questo è l’obiettivo principale, probabilmente si rivelerà dannoso per la carriera. Analizziamo bene le nostre motivazioni a entrare nel campo della sicurezza informatica. Che cosa vogliamo ottenere e perché?

Considerazioni sull’anonimato

Nella community della sicurezza informatica, molti scelgono di mantenere in gran parte l’anonimato e di operare dietro un velo di segretezza. Ci sono molte ragioni per volerlo fare. In effetti, lavorare nel campo della cyber security, che può includere la difesa dei sistemi da malintenzionati o la battaglia contro potenziali criminali, può renderci un bersaglio.

Questa decisione personale deve essere presa fin dall’inizio della carriera. Se scegliamo di proteggere il nostro anonimato, dovremo iniziare da subito. Possiamo certamente iniziare la vostra carriera privacy e anonimato e poi decidere, in seguito, di essere più presenti e aperti al pubblico, ma non il contrario. È evidente a tutti che, una volta che le vostre informazioni sono disponibili, è difficile nasconderle.

2. Quali competenze servono a un Cyber Security Manager

I datori di lavoro, in genere, cercano un intero insieme di competenze tecniche e non tecniche quando assumono qualcuno per un lavoro nella sicurezza informatica. Conoscere tali competenze e le relazioni che esse hanno con i ruoli può aiutarvi non solo a pianificare lo sviluppo della vostra carriera, ma anche a stabilire meglio un legame fra le nostre capacità e i requisiti di un determinato ruolo. Questo è il primo passo per capire i perché che si celano dietro ad alcuni requisiti che spesso compaiono nelle offerte di lavoro.

I prossimi paragrafi descrivono le competenze tipiche che i datori includono nelle loro offerte di lavoro quando cercano di ricoprire una posizione aperta. Questo non è affatto un elenco esaustivo, ma dovrebbe fornirvi indicazioni su iniziare a sviluppare o migliorare le vostre competenze, per prepararvi al ruolo che state cercando di ricoprire.

Competenze tecniche tipiche

A volte il termine competenze tecniche può essere frainteso o usato in modi diversi. In questo contesto, si riferisce a conoscenze e abilità che riguardano una specifica tecnologia, che si tratti di hardware, software o qualcos’altro. Queste competenze sono facilmente quantificabili e, in alcuni casi, i potenziali datori di lavoro vorranno valutare la nostra preparazione nelle competenze tecniche di cui hanno bisogno.

Con l’ampia gamma di competenze tecniche che possono riguardare i ruoli nel campo della sicurezza informatica, non è realisticamente possibile aspettarsi che qualcuno sia del tutto competente in ognuna di esse. Inoltre, non esiste un insieme di competenze che sia patrimonio obbligatorio di ogni professionista della sicurezza informatica. Invece, è importante capire i legami fra queste competenze e i lavori che potrebbero piacervi, così da poter iniziare a creare un piano che dia la priorità allo sviluppo di determinate competenze in base ai ruoli che cerchiamo.

Sviluppo software/programmazione

Avere la capacità di comprendere uno o più linguaggi di programmazione è particolarmente utile, poiché spesso ai professionisti della sicurezza viene chiesto di scrivere script o piccoli programmi per automatizzare determinati compiti. Una profonda conoscenza pratica dei linguaggi per script come PowerShell, Bash, Perl o Python è estremamente utile. PowerShell, Bash e Python, in particolare, sono comunemente usati nei compiti di un Cyber Security Manager.

Nei ruoli operativi, i professionisti della sicurezza in genere utilizzano gli script per automatizzare compiti, eseguire ricerche nei log o integrare più sistemi di monitoraggio. Gli script sono utili per il personale DFIR (Digital Forensics and Incident Response) che ha la responsabilità di aiutare un’azienda a reagire alle violazioni della sicurezza e di eseguire indagini per scoprire e conservare le prove che potranno poi essere utilizzate per l’azione penale. La programmazione di script può essere utile per eseguire ricerche su grandi quantità di dati, per lanciare risposte coordinate e per analizzare le prove delle violazioni. Lo scripting è utile anche nei ruoli Red Team, come nei test di penetrazione, dove può aiutare a svolgere attività ripetitive ed eseguire rapidamente la scansione di grandi set di dati.

Infine, l’esperienza in un ambito di sviluppo software è utile anche per i professionisti della cyber security, in particolare quelli impegnati nel campo della sicurezza delle applicazioni. Comprendere in che modo funziona la pipeline di distribuzione del software e il ciclo di vita del software può aiutare i professionisti della sicurezza ad affrontare la sicurezza in modo più proattivo. Come professionisti della cyber security, può essere molto vantaggioso avere un certo livello di esperienza nella programmazione e nello sviluppo di software.

Comunicazioni di rete e amministrazione della rete

Potrebbe sembrare ovvio, ma capire come comunicano i sistemi connessi in rete è estremamente utile nelle professionalità legate alla cyber security. Molti analisti del SOC (Security Operation Center) e incaricati della DFIR (Digital Forensics and Incident Response) iniziano la loro carriera come amministratori di rete. La capacità di comprendere i concetti TCP/IP, le comunicazioni a livello di pacchetto, il routing e il DNS (Domain Name System) ripaga enormemente se siamo responsabili del monitoraggio degli attacchi alla vostra rete.

La conoscenza delle comunicazioni di rete è necessaria anche dal punto di vista Red Team e penetration test. Dopotutto, quel ruolo richiede anche la manipolazione del traffico, il rilevamento e l’elusione dei controlli di sicurezza e così via. Tutto ciò sarebbe del tutto impossibile senza la capacità di analizzare il traffico di rete a basso livello e poi manipolarlo per ottenere i tipi di risposte desiderate o per rilevare i comportamenti anomali.

Naturalmente, un professionista della sicurezza potrebbe doversi immergere in molte forme di comunicazione di rete. Conoscendo il modello OSI (Open Systems Interconnection), avrà familiarità con la definizione dei sette livelli delle comunicazioni di rete. A seconda del ruolo che cercate, potreste aver bisogno di vari gradi di conoscenza di uno o più di questi livelli di tale modello. Detto questo, sarebbe difficile trovare un professionista della sicurezza che abbia acquisito un certo livello di conoscenza nel campo delle reti e che neghi che ciò lo ha aiutato nel suo lavoro. Anche solo per questo motivo, lo sviluppo di conoscenze in questo settore può aprire molte porte nel mondo della cyber security.

Tecnologie cloud

Le nuove tecnologie cloud come i container (moduli server virtualizzati e spesso definiti dal software), ambienti serverless e orchestrazione stanno diventando sempre più popolari man mano che si afferma la cultura di sviluppo DevOps. Di conseguenza, sono sempre più richiesti i professionisti della sicurezza in grado di comprendere le specifiche minacce alla sicurezza poste da queste tecnologie, nonché gli strumenti utilizzati per amministrare questi ambienti e queste tecnologie.

Acquisire familiarità con gli ambienti e le tecnologie cloud può prepararci a numerosi ruoli. Certamente, sia dal punto di vista delle attività interne che del Red Team, è utile sapere come usare tali ambienti, capire come sono configurati e acquisire familiarità con i loro controlli di sicurezza e con i modi per aggirarli.

Crittografia

Questa potrebbe essere un’altra competenza tecnica che può sembrare ovvia, ma è comunque importante da trattare. La crittografia è, ovviamente, alla base di molti controlli di sicurezza. Dalla protezione delle comunicazioni attraverso le reti e Internet, alla protezione dei dati archiviati in vari repository e database, oggi la crittografia è fondamentale per proteggere il nostro mondo digitale. Di conseguenza, gli attacchi contro gli algoritmi crittografici utilizzati per proteggere i nostri dati, i metodi attraverso i quali vengono implementati e l’infrastruttura sottostante sono il pane quotidiano per molti hacker e criminali.

Ingegneria sociale

L’ingegneria sociale è l’uso dell’inganno per manipolare le persone affinché commettano un’azione o attuino un comportamento utile per esporre una risorsa protetta. Alcuni potrebbero obiettare che le abilità di ingegneria sociale non sono competenze tecniche. Sono convinta che questa sia un’opinione errata.

Sì, le abilità di ingegneria sociale richiedono una comprensione dell’arte di comunicare con le persone. Tuttavia, gli ingegneri sociali utilizzano tattiche, metodi e approcci ben precisi. Fanno molto di più che sapere solo come parlare con le persone per manipolarle. Capiscono come funziona il cervello umano. Hanno una metodologia utile da seguire per identificare obiettivi, pianificare un approccio e sono pronti a improvvisare in un attimo.

Sicurezza fisica

La sicurezza fisica è un concetto che inizia davvero a offuscare la distinzione tra sicurezza delle informazioni e sicurezza informatica. I controlli degli accessi fisici, come serrature, sistemi di autenticazione, telecamere di sorveglianza, sistemi di rilevamento delle intrusioni e barriere fisiche sono altrettanto necessari per proteggere le risorse digitali quanto la crittografia, i dispositivi di sicurezza delle reti e altro.

In molte aziende, i controlli di sicurezza fisica non sono sotto l’autorità diretta dei team responsabili della sicurezza delle informazioni. Ma sotto l’ombrello più ampio della sicurezza informatica, è importante che coloro che gestiscono la sicurezza fisica e coloro che gestiscono la sicurezza delle informazioni lavorino in modo collaborativo. Molti dei controlli di accesso fisici impiegati oggi utilizzano un certo livello di risorse IT; quindi, è fondamentale essere in grado di proteggere quei sistemi. Tali sistemi di solito hanno una loro specifica serie di minacce e rischi, e i tipi di contromisure che possono essere impiegate per proteggerli possono essere molto diversi da quelli di altri sistemi IT.

Sistemi di controllo industriale

I sistemi di controllo industriale (ICS) sono i sistemi IT, i dispositivi e le reti utilizzati per controllare e monitorare apparecchiature fisiche e processi industriali. Le apparecchiature e i processi possono comprendere linee di produzione manifatturiera, sistemi di gestione del magazzino, sistemi di gestione e distribuzione dei servizi o qualsiasi altro sistema industriale che possiamo immaginare.

I sistemi ICS oppongono una serie specifica di problematiche ai professionisti della cyber security. Questi sistemi utilizzano protocolli di comunicazione e dispositivi specifici; per esempio, i sistemi SCADA (Supervisory Control And Data Acquisition) comprendono i dispositivi e le comunicazioni utilizzati per il monitoraggio dei sistemi industriali. Vari altri dispositivi come i PLC (Programmable Logic Controller), le MTU (Master Terminal Unit) e le RTU (Remote Terminal Unit), si occupano del controllo dei vari sistemi.

La familiarità con questi tipi di sistemi di controllo è preziosa per i professionisti della sicurezza che lavorano nei settori manifatturieri, nei servizi pubblici, nella logistica e altro. La consapevolezza della necessità di proteggere questi tipi di sistemi è in aumento, il che ha iniziato ad accelerare la domanda di professionisti della sicurezza dotati di tali competenze. Di conseguenza, la conoscenza delle caratteristiche specifiche di questi sistemi, delle relative considerazioni di sicurezza e delle tecniche per proteggerli può aprire le porte in termini di impieghi da Cyber Security Manager.

Comunicazioni radio

In quanto connessi, i cosiddetti dispositivi smart e l’IoT crescono in termini di popolarità, così come l’uso delle comunicazioni wireless. Questo porta con sé un ventaglio completamente nuovo di minacce alla sicurezza. Alle tecnologie wireless si applicano considerazioni di sicurezza specifiche, che non hanno mai dovuto essere considerate nella protezione delle reti tradizionali.

Dal punto di vista di un professionista della cyber security, il fatto di essere in grado di proteggere adeguatamente queste comunicazioni dipende completamente dal livello di conoscenza di tali rischi e minacce. I professionisti della sicurezza difensiva devono essere in grado di rispondere a domande come le seguenti:

- Come e dove viene eseguita la crittografia all’interno dello stack, se viene utilizzata?

- Il traffico può subire interruzioni o iniezioni; quali funzionalità sono presenti nello stack di comunicazioni per affrontare questi problemi?

- Il firmware sottostante dei dispositivi di comunicazione è adeguatamente protetto?

Competenze trasversali o soft skill

Le competenze tecniche sono un aspetto importante per trovare e aggiudicarsi un incarico nel settore della sicurezza informatica. Tuttavia, i professionisti e aspiranti tali spesso trascurano l’importanza di altre capacità lavorative che chiamiamo competenze trasversali o soft skill. Queste competenze non sono attribuibili a una determinata tecnologia o a uno specifico sistema, ma riguardano più discipline e si concentrano, per esempio, sui modi in cui le persone comunicano e gestiscono i carichi di lavoro.

Abilità di ricerca

È un’abilità fondamentale essere in grado di iniziare con un obiettivo di cui si conosce ben poco e iniziare a cercare risposte, magari senza nemmeno sapere da dove iniziare a cercare. Una ricerca efficace si basa in parte sulla capacità di scoprire dove guardare e in parte sul tipo di domande da porre. Essere in grado di rispondere adeguatamente a queste domande dà il risultato finale.

Risoluzione dei problemi

È un’ottima cosa capire la situazione e perché si è verificata, ma ora come si fa a cambiarla? È qui che entrano in gioco le capacità di problem solving. La risoluzione dei problemi e la ricerca possono anche sembrare la stessa cosa, ma in realtà si tratta di concetti correlati, in quanto l’una conduce all’altra. Alcune persone eccellono nella ricerca, ma poi non riescono a capire che cosa fare con i dati raccolti. Pertanto, è importante riconoscere che queste due competenze sono differenti, e analizzare le proprie capacità in entrambi i campi.

Leggi anche: Digital Forensics: le basi del mestiere

Spesso è necessario anche applicare una certa dose di creatività quando si tratta di identificare le soluzioni che porteranno allo stato desiderato. La capacità di analizzare e trovare soluzioni quando potrebbero non essere così ovvie distingue i buoni risolutori di problemi. Una volta identificata una soluzione e pianificata la sua implementazione, dobbiamo essere in grado di lavorare con le persone interessate e con coloro che possono aiutarci a realizzare quel piano, per implementarlo e metterlo in uso fra gli utenti.

Collaborazione

Essere in grado di lavorare con le persone all’interno dell’azienda in modo cooperativo è fondamentale per chi si occupa della sicurezza informatica. Questa collaborazione può fare la differenza tra l’essere in grado di migliorare la sicurezza dell’azienda e il dover affrontare ripetutamente sempre le stesse battaglie. La capacità di collaborare ci chiede di identificare coloro con cui dobbiamo lavorare e di operare con loro, fianco a fianco, in modo efficace e cooperativo.

Empatia/intelligenza emotiva

L’empatia è la capacità di comprendere e identificarsi con le emozioni, i sentimenti e le preoccupazioni altrui. Per influenzare gli altri, occorre però accoppiare all’empatia l’intelligenza emotiva. L’intelligenza emotiva è la capacità di analizzare le proprie emozioni ed esprimerle in modo efficace. Nella collaborazione con gli altri, queste competenze assicurano di essere in grado di ottenere il sostegno e la cooperazione degli altri, comprendendo le emozioni di coloro con cui occorre lavorare e le proprie emozioni, e comunicando in un modo che colmi questo divario.

Questa competenza viene spesso sottovalutata, ma è terribilmente necessaria nelle professionalità legate alla sicurezza informatica. Molti professionisti della sicurezza non riescono a far progredire la loro carriera perché le loro capacità di comunicazione sono carenti. Praticare l’empatia e l’intelligenza emotiva può aiutare a risolvere questo problema.

Multitasking e capacità organizzative

Probabilmente è impossibile trovare qualcuno che ricopra un lavoro nella sicurezza informatica che non senta di avere tutta una serie di attività che competono per richiedere la sua attenzione, ogni giorno. Quasi tutti gli impieghi legati alla sicurezza presentano parecchie priorità contrastanti, che devono essere bilanciate, svolte in parallelo e affrontate in modo metodico. Il multitasking è la capacità di ricevere un’ampia varietà di input, organizzarli e assegnare loro la dovuta priorità e poi affrontarli deliberatamente e con un preciso scopo.

Capacità di scrittura

Un’altra soft skill che deve essere considerata è la capacità di scrittura. Che dobbiamo condurre un penetration test, reagire agli incidenti, definire e strutturare la sicurezza o operare da ingegnere sociale, dobbiamo essere in grado di comunicare le nostre idee, le nostre proposte e le nostre scoperte in forma scritta.

Capacità di parlare e di tenere presentazioni

Infine, è anche importante affinare le vostre capacità di parlare e presentare le cose in pubblico. Chi si occupa della sicurezza è spesso chiamato a comunicare idee e concetti ad altri, che si occupano di tutt’altro. Potreste essere chiamati a presentare in pubblico i risultati della ricerca che avete svolto, i dettagli di una proposta per dotare l’azienda di nuove tecnologie di sicurezza o altri concetti della cyber security.

Non tutti i ruoli nel campo della sicurezza richiedono la capacità di parlare davanti a grandi gruppi, ma quasi tutti richiedono che siamo in grado di condividere efficacemente le vostre idee e conoscenze con persone che svolgono altri compiti. Lo sviluppo delle competenze relative alla creazione e illustrazione di presentazioni efficaci dovrebbe essere una priorità per chiunque lavori o intenda lavorare in un ruolo come il Cyber Security Manager.

3. Quali sono le qualità di un buon mentore

In generale, un mentore è una persona dotata di esperienza con cui possiamo lavorare e che ci aiuta a crescere nella vostra carriera o a prendere decisioni chiave. Il mentoring è un argomento che emerge spesso nella community della cyber security, in particolare nelle discussioni sull’ingresso dei nuovi.

Trovare un mentore può essere difficile e il modo in cui trovarlo può variare. Ho scoperto che le mie relazioni di mentoring più produttive si sono formate da sé. Non ho mai deciso di trovare un mentore, ma nel corso del tempo, lavorando con qualcuno, ho scoperto che erano diventati ottimi mentori.

Cyber Security Manager: carriera difficile, affascinante, per chi ama sfide forti e sfoggia pazienza di acciaio, come i suoi nervi.

Tuttavia, sono disponibili modi più formali per trovare un mentore. Alcune aziende hanno perfino creato piattaforme per cercare di connettere i giovani o gli aspiranti professionisti con i mentori dell’area prescelta. Esistono più piattaforme, alcune delle quali addebitano una tariffa di associazione piuttosto elevata. Una buona piattaforma gratuita è Cyber Mentor DoJo.

Se preferiamo un metodo più informale per trovare un mentore, l’hashtag #CyberMentorMonday su Twitter può essere un ottimo modo per trovare o annunciare che stiamo cercando un mentore.

Le qualità di un buon mentore

La prima qualità di un buon mentore è l’onestà. Vogliamo qualcuno che sia in grado di dare le buone e le cattive notizie in modo onesto e diretto.

L’entusiasmo è un’altra qualità cruciale per ogni buon mentore. Non solo un entusiasmo per la sicurezza informatica, ma anche il desiderio di condividere le proprie conoscenze e di aiutare gli altri a migliorarsi.

Qualsiasi buon mentore dovrebbe anche avere una propria solida rete professionale.

Infine, un buon mentore dovrebbe essere in grado di integrare le nostre competenze. Dovrebbe avere quelle competenze che stiamo cercando di sviluppare. Se vogliamo migliorare come leader, probabilmente sarebbe meglio trovare qualcuno che abbia dimostrato di avere progressivamente successo in termini di livelli di leadership. Se stiamo cercando di far crescere le nostre conoscenze e competenze in materia di digital forensics, trovate qualcuno che abbia dedicato molto tempo a lavorare in quel campo.

Che cosa aspettarsi da un mentore

In buona sostanza, un mentore fornisce cinque elementi chiave: consulenza, pianificazione, motivazione, esperienza e supporto. Un mentore dovrebbe essere in grado di fornire consigli sulle situazioni che affrontiamo, sulle decisioni di carriera che stiamo prendendo e sulle nuove idee che stiamo sviluppando.

Il nostro mentore dovrebbe anche aiutarci con la pianificazione. Ciò significa stabilire con noi obiettivi di carriera e un percorso per raggiungerli. Un aspetto cruciale di un mentore è dare motivazione. Dovrebbe aiutarci a promuovere la nostra passione e mantenerci concentrati quando vede che le nostre energie diminuiscono. Anche la competenza è importante. Il vostro mentore deve aver dimostrato di conoscere le aree in cui ci aspettate un aiuto, che si tratti di capacità tecniche di sicurezza informatica, capacità di leadership o semplicemente consapevolezza professionale. Infine, un mentore dovrebbe essere lì per supportarci. Dovrebbe sostenerci e aiutarci attivamente a costruire la nostra rete, a individuare potenziali lavori e perfino consigliarci nuove opportunità.

4. Come superare le sfide di una carriera nella sicurezza informatica

La sindrome dell’impostore non è l’unica difficoltà che potremo incontrare.

Sebbene non siano esclusive della sicurezza informatica, le problematiche discusse qui hanno effetti specifici in questo dominio. Sono argomenti comuni nei media sulla sicurezza informatica, nelle conferenze e, naturalmente, sui social media. La buona notizia è che, man mano che la consapevolezza di queste aree problematiche è cresciuta, sono emerse varie strategie per affrontarle.

Burnout

Il burnout è uno stato di esaurimento nel proprio ruolo. Di solito è causato da stress emotivo e/o fisico prolungato. Chi soffre di esaurimento si sentirà emotivamente svuotato e potrebbe mostrare elevati livelli di ansia o sentirsi sopraffatto dalle esigenze del proprio lavoro.

Il fatto di non riuscire a gestire correttamente il burnout imponendoci dei limiti non solo avrà un impatto negativo sul lavoro, ma può far deragliare l’intera carriera. I professionisti spesso indicano che hanno lasciato o quasi la community della sicurezza informatica semplicemente per esaurimento. Oggi abbiamo una passione e un desiderio che saranno le nostre risorse. Ma dobbiamo mantenere quell’energia, per poter progredire.

Gatekeeping

Inevitabilmente, a un certo punto (anzi, probabilmente in più punti) del vostro percorso professionale sperimenteremo il gatekeeping. Questo è il tentativo o la pratica di stabilire requisiti irrilevanti o errati per un ruolo o una funzione. Per esempio, nelle conversazioni con altri professionisti della sicurezza informatica, potreste sentire che una persona deve dedicare del tempo a lavorare a un help desk per poter essere efficace in un ruolo nel campo della cyber security. Se, da un lato, questo ruolo ci armerà di alcune abilità utili, non è affatto un requisito.

Superare il gatekeeping, di solito, non è troppo difficile, ma serve un certo grado di consapevolezza. Sapere che questa è un’attività appositamente perseguita da qualcuno può essere sufficiente per capire quando le loro direttive siano effettivamente distorte dalle loro opinioni. In quei casi, spesso è sufficiente ignorare tali richieste e andare oltre, sapendo che vi possono essere molte strade differenti.

A volte il modo più semplice per sconfiggere un gatekeeper è semplicemente cercare di renderlo un alleato. Invece di cercare di convincerlo che si sbaglia, iniziamo semplicemente a mostrargli come possiamo collaborare. Alleviamo alcune delle sue ansie (che sono probabilmente alla base dei suoi comportamenti) mostrandogli che non rappresentiamo una minaccia. Ogni gatekeeper che incontriamo avrà bisogno di una specifica risposta, ma capire quando siamo trattenuti dal gatekeeper e avere un piano per superarlo vi aiuterà ad accelerare lo sviluppo professionale.

Stagnazione

Che ci crediate o no, nonostante la necessità di apprendimento e crescita costanti che accompagna una carriera nel campo della sicurezza informatica, dopo un po’ molti professionisti si ritrovano in una sorta di stagnazione: è l’impressione di rimanere fermi, di trovarsi in un ruolo in cui non si sta più crescendo e di livellare le proprie competenze e conoscenze.

Il modo in cui scegliamo di affrontare o evitare la stagnazione richiede innanzitutto di identificarne la causa. Gestire il burnout in modo proattivo e coltivare una passione per il lavoro e per l’assunzione di rischi può aiutarci a evitare una stagnazione autoimposta.

5. Quali certificazioni servono a un Cyber Security Manager

Nonostante possedere una certificazione di settore non riduca i tempi della ricerca di lavoro, ci sono ottime ragioni per avere una certificazione quando si cerca un lavoro, e in particolare il primo impiego. Il motivo più convincente è semplicemente che la maggior parte dei datori di lavoro richiede che il candidato abbia una certificazione nel campo della sicurezza di qualche tipo.

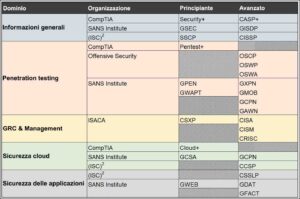

Il numero di opzioni disponibili può essere difficile da decifrare e capire. Non si tratta solo di scegliere la certificazione più comunemente richiesta nelle offerte di lavoro. Molte certificazioni hanno dei prerequisiti, in termini di esperienza lavorativa o altre certificazioni. Il grafico nella figura può dare un’idea di quanto sia diventato complesso il panorama delle certificazioni relative alla sicurezza.

Questo grafico elenca le molte certificazioni nel campo della sicurezza e le loro relazioni con gli avanzamenti di carriera.

Scegliere una certificazione è più difficile di quanto possa sembrare, ma può essere un passo importante per trovare quel primo lavoro nel campo della cyber security. Per questo motivo, ha senso esaminare alcune delle più comuni certificazioni nel campo della sicurezza e capire dove si collocano in una carriera come Cyber Security Manager.

(ISC)2 – Certified Information Systems Security Professional

Una delle certificazioni più riconosciute, anche perché è anche una delle più antiche, è la CISSP (Certified Information Systems Security Professional), prodotta da (ISC)2 e lanciata nel 1994. Questa certificazione è una delle più frequentemente elencate nelle offerte di lavoro. In un campione di offerte di lavoro tratte dai cinque principali siti web di ricerca di lavoro, ho scoperto che oltre il 90% menzionava specificamente la CISSP come requisito o qualifica preferenziale. Alcune lo richiedevano direttamente, ma la maggior parte di esse richiedeva una certificazione CISSP o equivalente.

(ISC)2 compie grandi sforzi per garantire la qualità dei titolari della sua certificazione. Oltre alle qualifiche necessarie per ottenere la certificazione, (ISC)2 richiede ai titolari di CISSP di dimostrare il loro apprendimento continuo, attraverso il programma di formazione professionale continua CPE. Le persone certificate CISSP sono tenute a completare un minimo di 120 ore di formazione continua nel corso di tre anni. Sono anche tenute a registrare i loro programmi CPE presso l’(ISC)2, che esegue degli audit per garantire che tutti i CPE siano stati guadagnati attraverso effettive attività educative approvate.

Parliamo un attimo dei costi. Le certificazioni non sono gratuite. C’è una tassa per sostenere l’esame, un’altra tassa per la certificazione e, naturalmente, ogni forma di corso preparatorio e materiale preparatorio ha un costo. Al momento della stesura di queste pagine, la tassa per l’esame CISSP è di 699 dollari. Non poco, soprattutto per chi deve ancora iniziare a lavorare. La quota annuale per mantenere la certificazione è di 85 dollari. Il costo dei corsi preparatori per la CISSP può variare notevolmente, ma possono arrivare a costare fino a 3.000 dollari. Sono un sacco di soldi e vanno spesi in anticipo, prima ancora di iniziare a lavorare nella cyber security.

CompTIA – Security+

Una certificazione che esiste da un po’ di tempo ma sembra ricevere meno attenzione è la Security+ di CompTIA. La certificazione Security+ è stata lanciata formalmente nel 2002. Il sito web di CompTIA fornisce la seguente descrizione dell’ultima versione dell’esame:

L’esame di certificazione CompTIA Security+ verificherà che il candidato prescelto abbia le conoscenze e le competenze necessarie per occupare una posizione nella sicurezza di un ambiente aziendale, che gli consenta di: suggerire e implementare soluzioni di sicurezza appropriate; monitorare e proteggere gli ambienti ibridi, inclusi cloud, mobile e IoT; operare in base alle leggi e alla politiche di settore, inclusi i principi di governance, rischio e conformità; identificare, analizzare e rispondere a eventi e incidenti relativi alla cyber security.

La certificazione Security+ è un po’ più alla portata di un candidato a un primo impiego rispetto alla CISSP. Anche dal punto di vista economico, la certificazione Security+ è più accessibile. L’esame costa, al momento in cui scrivo, 379 dollari. Non è molto economica, ma sempre 300 dollari in meno rispetto alla CISSP. Le tasse di rinnovo annuali per la certificazione Security+ sono di 50 dollari. Sebbene i corsi preparatori siano offerti da molti fornitori, in generale sono anche più economici della CISSP. Sono disponibili corsi di e-learning direttamente tramite CompTIA a prezzi che variano fra i 499 e gli 899 dollari. I corsi con istruttore costano di più, ma il pacchetto più costoso è attorno ai 2.000 dollari.

EC-Council – Certified Ethical Hacker

Lanciata nel 2010, la certificazione CEH (Certified Ethical Hacker) dell’EC-Council è un’opzione relativamente più recente. Come è facile intuire, si concentra sulle competenze di un hacker etico (in genere indicato nelle offerte come penetration tester).

I corsi di certificazione CEH sono aperti a chiunque non abbia prerequisiti formali. Sebbene EC-Council fornisca indicazioni sui tipi di persone che dovrebbero iscriversi alla formazione CEH, non ci sono requisiti obbligatori. Questo lo rende una certificazione accessibile a molti aspiranti professionisti. Come la maggior parte delle altre certificazioni, anche la CEH prevede un requisito di formazione continua. Per mantenere una certificazione CEH, EC-Council richiede 120 crediti di formazione continua (ECE) nell’arco di tre anni.

I costi per la certificazione CEH sono leggermente diversi da quelli che abbiamo visto. Data la difficoltà nel provare a iscriversi a un esame senza sostenere il tirocinio, è anche difficile stabilire la quota reale. EC-Council richiede ai titolari della certificazione di pagare una quota associativa annuale di 80 dollari per mantenere attiva la certificazione. La differenza consiste nel fatto che si tratta di una quota associativa che, quindi, copre tutte le certificazioni EC-Council in possesso della persona (offrono molte certificazioni, anche più avanzate e/o specializzate). La formazione per la certificazione CEH varia da un corso di e-learning di autoapprendimento (1.899 dollari al momento della stesura di queste pagine) a 2.999 dollari per un corso di formazione in presenza.

Questo articolo richiama contenuti da Professione Cyber Security Manager.

Immagine di apertura di Adi Goldstein su Unsplash.