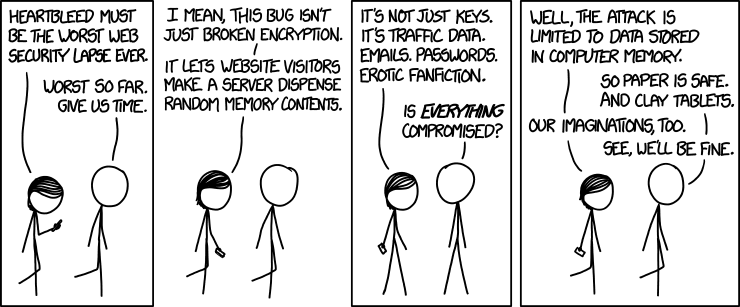

Se vi occupate di sicurezza informatica e siete in cerca di una immagine iconica da farvi tatuare, il cuore sanguinante di heartbleed è quello che state cercando. La vulnerabilità CVE-2014-0160 di OpenSSL materializza l’incubo peggiore.

Il bug permette a chiunque su Internet di leggere la memoria di sistemi protetti da una versione vulnerabile di OpenSSL. In soldoni, le chiavi private utilizzate per cifrare il traffico – ma anche le password e i generale i dati che transitano dalla memoria di un server esposto su Internet – possono essere letti da remoto. Tutto questo senza lasciare nessuna traccia nei file di log. In sintesi un disastro. Anzi, di più. Bruce Schneier, uno dei più importanti esperti di sicurezza, è definitivo:

“Catastrofico” è la parola giusta. Su una scala da 1 a 10, questo è 11.

Prima di aggiungere una inquietante considerazione sui sistemi embedded, quali access point o router, che potremmo tranquillamente avere installato nelle nostre case:

Qualcuno ha preso in considerazione tutti i sistemi embedded a basso costo e non aggiornabili che usano OpenSSL? Una strategia di aggiornamento basata sullo smaltimento rifiuti, una visita a Media World e l’estrazione di una carta di credito dal portafogli non è divertente per nessuno.

Per i commenti e gli approfondimenti ci sarà tempo; adesso mi sento di dire che la cosa più importante è fornire una guida pratica per capire se i vostri server (o i server dei servizi che usate) sono affetti dal bug.

Come prima cosa, http://filippo.io/Heartbleed/ offre la possibilità di testare facilmente se un server è vulnerabile. Il sito è molto trafficato; se ne avete la possibilità, usate gli strumenti a riga di comando disponibili come ad esempio Heartbleed e heartbleed-masstest.

Se il vostro server è vulnerabile non scoraggiatevi, siete in ottima compagnia. Siti come Yahoo, Stack Overflow, Tumblr o PHP.net erano altrettanto vulnerabili. I server Windows IIS non sono affetti. OS X e OS X Server non sono affetti. Naturalmente, se è stata effettuata una installazione manuale di OpenSSL, o se i sistemi accedono a Internet attraverso altri server, la sicurezza del sistema client conta ben poco.

Se il vostro server è vulnerabile, aggiornate OpenSSL, riemettete i certificati SSL e considerate come potenzialmente compromessi tutti i segreti – come ad esempio le password – presenti sul server.

Se non avete server, ma siete assidui utilizzatori di servizi Internet, è giunto il momento di cambiare le password. Difficile sapere se e da quanto i siti più frequentati possano essere stati vulnerabili al bug e non è un caso che grandi nomi come Twitter o GitHub abbiano riemesso i propri certificati SSL in questi giorni.

Molti dei principali servizi Internet sono già stati protetti dalla minaccia di Heartbleed ma una miriade di frange di Yahoo o Tumblr – meno globali ma significative – resta per ora vulnerabile. C’è da chiedersi se e quando verranno messi in sicurezza, così come c’è da chiedersi quanti dati siano stati sottratti nei due anni in cui il bug è rimasto libero di scorrazzare nella giungla della rete. Siamo solo all’inizio e la ferita purtroppo sanguinerà per molto tempo.

OpenSSL Heartbeat (Heartbleed) Vulnerability (CVE-2014-0160) and its High-Level Mechanics from Elastica Inc on Vimeo.