In queste ultime settimane è uscita una serie di rapporti sullo stato della rete, tra cui quello di Akamai. Come molti sapranno, Akamai è probabilmente il leader mondiale delle CDN (Content Data Network), le reti che si occupano di distribuire i contenuti più onerosi di molti portali e siti internet utilizzando i server più prossimi all’utente che ne fa richiesta (se qualche addetto ai lavori storcerà il naso, lo prego di perdonarmi la semplificazione).

Una rete come Akamai possiede ovviamente due risorse in abbondanza: banda e server disponibili. Questo implica che possa fornire una serie di servizi aggiuntivi ai propri clienti, tra cui quello di antiDDoS. Nel caso in cui un cliente abbia stipulato un contratto di questo genere, tutto il traffico diretto verso i propri siti viene fatto passare per la rete di Akamai e, in caso di DDoS, viene filtrato utilizzando le cospicue risorse della rete per essere infine passato al cliente.

Quando Akamai parla di DDoS, lo fa quindi con estrema cognizione di causa. Vediamo di analizzare in dettaglio quanto dice.

- Gli attacchi DDoS sono in continuo aumento, in tutte le direzioni: numero di attacchi, portata e altro.

- In particolare, rispetto al secondo trimestre 2015 il numero degli attacchi DDOS è cresciuto del 129 percento.

- Per quanto riguarda la tipologia di attacchi, il record è della serie UDP fragment (23 percento), seguito da DNS e NTP reflector (16 percento ognuno) e altri minori.

- La banda è un fattore molto interessante. Si sono registrati dodici megaattacchi con banda superiore ai 100 gigabit per secondo, 21 superiori a 30 gigabit per secondo (con un aumento del 250 percento rispetto allo stesso periodo del 2015), con un nuovo record stabilito da un attacco da 363 gigabit per secondo di banda e un flood di 363 milioni di pacchetti dati per secondo.

Più banda, più botnet

Possiamo fare un primo ragionamento. Questo aumento di banda è certamente dovuto al fatto che dal 2015 abbiamo avuto una diffusione più massiccia, specialmente in Europa, della fibra. Oramai nelle principali (ho detto principali) città italiane è possibile sottoscrivere abbonamenti da 300 megabit per secondo, in Svizzera si viaggia fino a un gigabit per secondo (utenza consumer) e così in altri Stati. Le connessioni a livello di datacenter arrivano senza eccessivi problemi fino a cento gigabit per secondo. Il provider che fornisce connettività all’azienda dove lavoro mi riferisce che richieste business da 40 gigabit per secondo iniziano a diventare comuni. Ovvio che con tutto questo ben di Dio a disposizione, costruire una botnet (con sistemi di infezione, controllo e gestione sempre più sofisticati) di qualche migliaio di computer e vari gigabit per secondo di portata di fuoco inizia a diventare interessante. In vari market del Deep Web (non servono ricerche molto complesse per trovarli) si possono affittare botnet per pochi Bitcoin al mese. DaaS (DDoS as a Service) potrebbe essere un nuovo acronimo da aggiungere a Wikipedia.

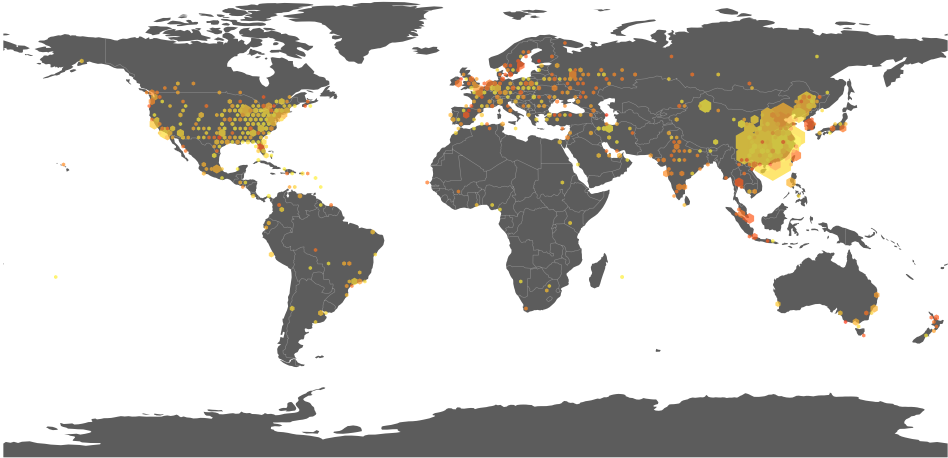

Lo stato di Internet: origine degli attacchi DoS nel mondo. Occhio alla Cina.

I dodici attacchi oltre i cento gigabit per secondo sono invece un’altra cosa. Un’interessante articolo scritto da Bruce Schneier correlava un po’ di dati relativi a questi megaattacchi, che mettono in campo numeri da capogiro e, analizzati, mostrano livelli di sofisticazione sempre maggiori, per ipotizzare che non siano comuni DDOS ma veri e propri test di resistenza delle principali strutture di connettività dei vari Paesi. Schneier ipotizzava che dietro non vi fossero tanto criminali più o meno organizzati, quanto le task force di ciberattacco di alcuni Paesi. Non mi sento di tacciarlo di complottiamo; la sua visione ha una certa, seppur inquietante, logica di fondo.

Bersagli ambiti

Altro punto molto interessante del rapporto Akamai sono i target. Il gaming è il bersaglio preferito (27 percento), seguito da software e tecnologia (26 percento), mentre il terzo posto è appannaggio dei servizi finanziari con un misero cinque percento.

Prendendo a riferimento gli attacchi specifici verso la parte web (quindi verso i siti più che le infrastrutture di network che li ospitano), emerge che i settori più colpiti sono retail (40 percento), hotel e viaggi (21 percento) e servizi finanziari (11 percento).

Anche qui una riflessione è d’obbligo. Il DDoS era, fino a un po’ di tempo fa, un attacco di ritorsione oppure mirato ad affossare un concorrente, magari in momenti particolarmente strategici (fusioni, vendite, quotazione in Borsa eccetera). Il DDoS era portato con l’intento di arrecare un danno, di immagine quanto piuttosto finanziario.

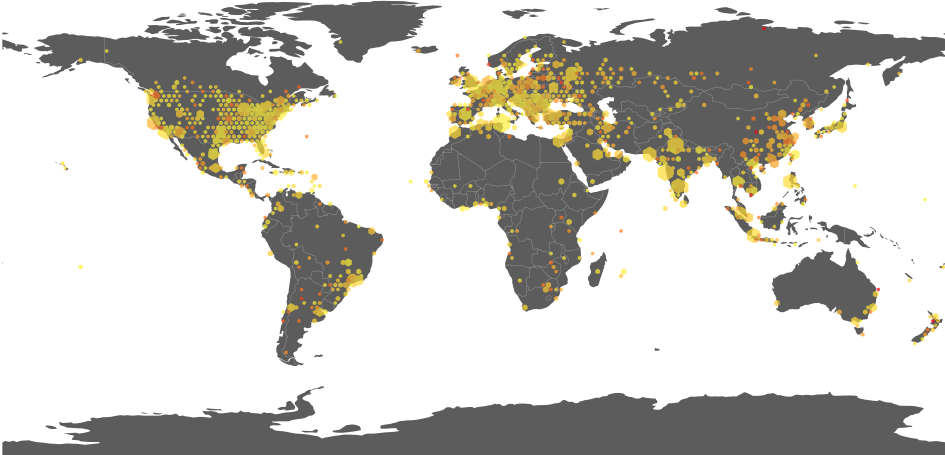

Da dove partono gli attacchi contro i siti web secondo il rapporto Akamai.

Ora il fine, lo dico anche avendo seguito alcune vicende direttamente e da vicino, è per lo più ricattatorio. Non sono i grandi ad essere colpiti (sono richieste comunque considerevoli risorse dato che le protezioni messe in atto sono di tutto rispetto), quanto piuttosto i sistemi medio-piccoli. Portali, retail store di medie dimensioni, siti di booking, gaming (in particolare i casinò online) sono tutte realtà che perdono cifre rilevanti ogni volta che sono vittime di un down più o meno prolungato. Un DDoS, seguito da una richiesta di estorsione al fine di tornare online quanto prima, è diventato un modo per fare soldi facili. Se la cosa non riesce, alla peggio l’investimento è stato di un paio di Bitcoin di affitto della botnet per qualche giorno.

Un nuovo mercato nero

Se a tutto questo aggiungiamo che, in media, riceviamo almeno una ventina di cryptolocker al giorno (oggi sono arrivato a sessanta sulla mia email principale), possiamo ricavare un quadro singolare.

La rete è diventata il teatro di battaglia delle task force elitarie (foraggiate direttamente da alcuni governi o agenzie di intelligence) o della piccola criminalità che trova molto più remunerativo dedicarsi al cibercrimine invece di picchiare le vecchiette fuori dalla Posta il giorno della pensione o darsi al piccolo spaccio.