Pc? Mac? Un vecchio netbook trovato in cantina? Se ha una tastiera comoda e un display di discrete dimensioni, è quello giusto. Poi dipende anche dai software che intendi utilizzare. Se ci installi direttamente Kali, tutto sommato, non servono particolari caratteristiche. Se invece vuoi installarci Windows, e usare Kali su una macchina virtuale, è chiaro che servono un processore potente e tutta la RAM che ti puoi permettere. Kali Linux, successore del mitico BackTrack, è una distribuzione o distro… Linux. Deriva infatti da Debian e include una nutrita serie di strumenti dedicati al penetration testing. L’offerta è così ben assortita che Kali è diventato una sorta di standard de facto nel settore. Non solo dalla parte dei “buoni”, ma anche da quella dei “cattivi”. Pur così potente e ricco, Kali si installa agevolmente su una macchina virtuale, ma se ne fai grande uso, o puoi dedicargli un intero computer, valuta la possibilità d’installarlo in pianta stabile, come sistema operativo principale. Terza opzione: installarlo in una memoria USB in modo da avviarlo all’occorrenza. Eviterei di considerare smartphone e tablet come macchine con cui fare dell’hacking serio. Non che manchino degli esempi in tal senso, per carità (la sua versione NetHunter è stata sviluppata proprio per questo), ma visto che portiamo avanti attività complesse e delicate, meglio poter contare su macchine stabili e non sui frutti di qualche esotica sperimentazione.

Kali NetHunter è la versione “mobile” di Kali Linux. Un buon esperimento, anche se la versione completa è tutta un’altra cosa.

Componente spesso trascurato e invece essenziale per i nostri fini è la scheda wireless. Che si utilizzi un computer fisso o un notebook, nel 90% dei casi si tratterà di un modello scarso. Questo è il motivo per cui chi si diletta con la sicurezza informatica ne acquista uno ad hoc. Inutile consigliare un modello particolare, poiché cambiano in continuazione, ma è bene stare attenti al chip utilizzato. Alcuni si sposano a meraviglia con i tool di sicurezza, altri non sono compatibili o tarpano le possibilità offerte da questi software. Le caratteristiche a cui fare attenzione, in particolare, sono che il chip supporti il monitor mode e che sia possibile effettuare il packet injection. A differenza del classico promiscuous mode, o modalità promiscua, il monitor mode permette di catturare i dati wireless senza doversi collegare a una determinata rete. Si possono quindi memorizzare tutti i dati che passano nell’etere e che sono a portata dell’antenna della scheda. Il packet injection, invece, consente non solo di catturare dati ma anche di inserirne di propri in una rete. Una veloce ricerca in Rete ti permetterà di trovare diverse proposte in questo senso. Fai attenzione, però, a quelle “modaiole”.

Occhio alla scheda

La diffusione dell’hacking ha fatto proliferare diversi gadget, tra cui appunto schede wireless, dal design aggressivo e dalle funzioni più disparate. Molte di queste schede, tuttavia, sono inutili e vengono fatte pagare a caro prezzo. Esistono ottime schede wireless, che funzionano in monitor mode, del costo di qualche decina di euro. Si tratta di un investimento obbligato, a cui si possono aggiungere altri gadget. Serie televisive e blockbuster hollywoodiani ci restituiscono l’immagine di un hacker pieno zeppo di aggeggi di questo tipo, ma la verità è che non esiste tecnica che non possa essere messa in atto anche senza antenne dopate, chiavette USB potenziate o micro-computer nascosti in una penna (il pensiero fa un po’ sorridere, ma non siamo distanti dalla realtà). Resta il fatto che, per utilizzi particolari, esistono dei gadget che possono facilitare il lavoro. Nella mia esperienza, per esempio, ho trovato molto utile PandwaRF. Si tratta di uno strumento di analisi delle onde radio con frequenza inferiore a 1 GHz, che permette di scansionare, verificare la sicurezza e, quando possibile, hackerare sistemi che ne fanno uso. Per esempio, con questo gadget è possibile effettuare un attacco “di forza bruta” contro un sistema d’allarme, disattivandolo.

PandwaRF è uno dei pochi gadget “fisici” che fanno la differenza.

Il suo utilizzo è un po’ complesso, ma dato che è possibile aggiungere nuove funzioni caricando semplici programmini JavaScript (se ne trovano molti di preconfezionati anche in Rete), si tratta di un tool dalla grande versatilità. Utile, per esempio, quando si vuole effettuare un penetration test anche fisico, che preveda dei tentativi di intrusione in una struttura. A proposito di accesso fisico, tra gli hacker sono molto in voga anche i kit di lockpicking, vale a dire l’arte di aprire serrature chiuse. Certo, si tratta di una pratica illegale, ma in molti contesti vengono richiesti test di vulnerabilità che includano tentativi di accesso a edifici protetti, che magari contengono server importanti. Questi kit, molti dei quali dotati di meccanismi con cui esercitarsi, consentono di aprire vari modelli di serratura, anche di nuova generazione.

Un kit di lockpicking comprensivo di serratura per “allenarsi”.

Sta riscuotendo un certo consenso la famiglia di schede WiFi Pineapple. Si tratta di schede wireless progettate espressamente per l’hacking e, al di là di caratteristiche tecniche di buon livello, possono contare su una componente software di tutto rispetto. Parlo di PineAP, una piattaforma ricca di funzioni che vanno dal monitoraggio delle reti wireless fino ai test di penetrazione, passando per una ricca offerta di moduli software scaricabili dalla Rete e pronti a eseguire funzioni aggiuntive. Niente che non si possa fare con una scheda wireless più economica e qualche software open source, ma tutto sommato la qualità costruttiva di WiFi Pineapple è buona e il software molto più semplice da usare rispetto a quello di altri concorrenti.

La Nano è la scheda più piccola della famiglia WiFi Pineapple. Eppure ha tutto quel che serve per effettuare scansioni e attacchi di alto livello.

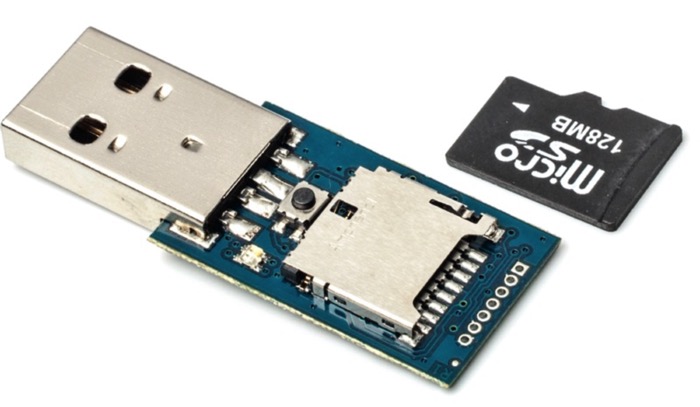

USB Rubber Ducky è, invece, una chiavetta USB un po’ particolare. Una volta collegata a un computer non viene riconosciuta come memoria esterna, bensì come tastiera. In questo modo, non è sottoposta a eventuali controlli di sicurezza automatici, come la scansione dell’antivirus. Al suo interno, in realtà, si cela un software in grado di eseguire una lunga serie di comandi programmabili, in un tempo record. Utilizza un linguaggio di scripting con cui realizzare piccoli programmi malevoli che, dunque, entrano in funzione non appena la USB Rubber Ducky viene collegata. Molto pubblicizzata (è utilizzata anche in una puntata della serie TV Mr. Robot), ha un costo contenuto, anche se si trovano alternative più economiche o che, addirittura, ci si può costruire da sé.

La USB Rubber Ducky è un gadget particolare ma molto utile quando si ha accesso fisico al sistema da attaccare.

Per iniziare bene

Sebbene in queste pagine abbia illustrato strumenti utili a chi vuole scoprire il meraviglioso mondo della sicurezza informatica, tengo a ribadire che la dotazione software e hardware è nulla rispetto all’insieme di nozioni che un aspirante hacker dovrebbe apprendere. Per questo motivo, nel mio libro Imparare l’hacking tendo a limitare l’utilizzo di strumenti esotici, riconducendo quasi ogni spiegazione a una dotazione davvero minima. Imparando a lavorare con poco ti abituerai a risolvere ogni problema in ogni situazione, fermo restando che potrai arricchire il tuo laboratorio in un secondo momento. Ma prima, sempre, bisogna acquisire i fondamentali. Questo articolo attinge al capitolo 2 di Imparare l’hacking.