Un ricercatore anonimo ha deciso di condurre un censimento su vasta scala di Internet. Per farlo ha utilizzato una botnet composta da sistemi accessibili via telnet utilizzando identificativi e password quali root/root, admin/admin o addirittura privi di password. Sui sistemi acceduti viene installato uno scanner software che cerca altri sistemi su cui propagarsi e inventaria i server nei dintorni.

L’operazione è stata definita in molti modi, nel tentativo di giustificare un’attività illecita in virtù del fine dichiarato e degli intriganti risultati ottenuti. Per quanto l’operazione sia stata condotta brillantemente e fortunatamente in porto con risultati di notevole interesse, esistono molti altri modi di procedere. Per esempio mediante risorse come quelle di PlanetLab. Non c’è scusante per prendere il controllo di router e sistemi di terzi, per quanto poco protetti.

Detto ciò, Internet conta secondo i dati pubblicati circa mezzo miliardo di computer accesi e raggiungibili pubblicamente. Circa 730 milioni di record DNS (record di reverse DNS, per la precisione) porterebbero il conto a 1,3 miliardi. Circa la metà dei 2,3 miliardi di indirizzi IP disponibili non hanno dato segnali di vita.

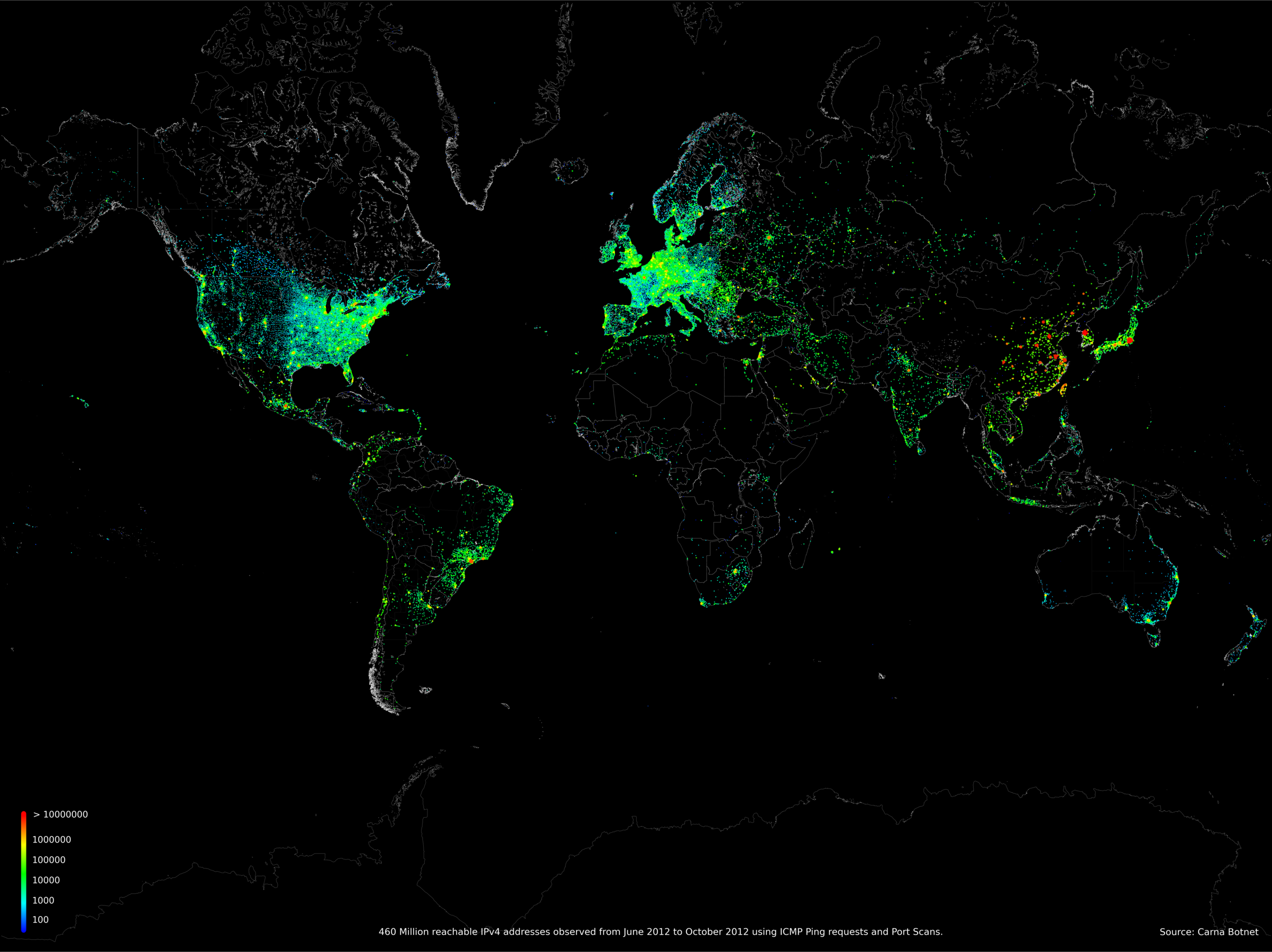

460 milioni di indirizzi IP rispondono se interrogati e accendono la mappa globale di Internet. Da apprezzare a dimensione piena con un clic sull’immagine.

L’autore di questo progetto può essere certamente chiamato hacker per la curiosità che lo ha animato e la dimensione della sfida, per quanto affrontata violando la legge e pure l’etica:

Non volevo passare il resto della mia vita a chiedermi quanto sarebbe stato divertente realizzare l’infrastruttura che avevo immaginato […] Ho intravisto la possibilità di lavorare su scala-Internet e pilotare centinaia di migliaia di oggetti con un clic del mouse, mappare l’intera Internet in un modo nuovo e divertirmi.

Quello che più preoccupa è che Internet risulti popolata da un numero abnorme di oggetti che non avrebbero mai dovuto essere connessi alla rete. L’esistenza di milioni di webcam o stampanti raggiungibili direttamente da Internet è davvero difficile da comprendere e giustificare.

Ancora più difficile da accettare, pensando in termini di sicurezza e privacy, è la presenza di router Border Gateway Protocol, terminatori

di reti virtuali private (VPN), oggetti dotati di schede di accelerazione della cifratura, sistemi di controllo industriale, apparecchiature di controllo degli accessi ed anche costosi apparati di produttori molto noti.