Las Vegas, Nevada. All’annuale DefCon convention, che riunisce il meglio del mondo hacker americano, il 3 agosto è stato presentato Back Orifice (il nome è tutta una filosofia) un software prodotto da un gruppo hacker che si definisce The Cult of the Dead Cow (il nome è nuovamente tutto un programma).

Effettivamente, Back Orifice è una chiara e voluta presa in giro del Back Office di Microsoft. È, tecnicamente, un normale sistema per il controllo in remoto di macchine in rete, che però può essere utilizzato per azioni di vero e proprio hacking. Infatti BO permette di entrare direttamente nei computer degli utenti di Windows 95 e 98, di prendere il controllo della macchina, di accedere ai file e modificarli o cancellarli, di chiudere sessioni di sistema operativo. In pratica chi subisce il suo utilizzo si ritrova in balia di chiunque voglia controllare il suo computer.

Sir Distic, il leader del gruppo CdC, ha dichiarato che il loro obiettivo è quello di mettere in guardia tutti gli utenti dei prodotti di largo consumo di Microsoft sui problemi di sicurezza del loro sistema operativo. Infatti il gruppo CdC dice di agire a fin di bene per evidenziare le mire egemoniche di Microsoft che secondo loro non dedica la dovuta attenzione ai problemi della vulnerabilità dei suoi sistemi.

BO funziona con Windows 95 e 98, mentre gli autori dicono di avere una preparazione una versione per NT. Gli esperti di sicurezza di Microsoft cercano di minimizzare il problema, secondo loro il software utilizza delle funzioni documentate e legali del sistema operativo, consigliano solamente di evitare di scaricare software di dubbia conoscenza o come dicono loro di accettare caramelle da sconosciuti.

Come funziona Back Orifice

Se desiderate capire che cos’è Back Orifice potete scaricarlo direttamente a vostro rischio e pericolo dal sito di CdC. Sono già centinaia di migliaia gli utenti della Rete che hanno downlodato il file zippato di 277Kb che contiene il software client, il server ed un po’ di documentazione. Il suo funzionamento è semplice. Non avete di fronte un virus o qualcosa del genere, ma si tratta di un normale sistema client-server per accedere e gestire in remoto macchine con Windows 95 o 98 che può anche essere protetto da password per evitare che accedano alla vostra macchina degli intrusi. È un software molto ingegnoso, fatto con grande acume tecnico che può essere effettivamente usato per gestire remotamente dei computer. Ma la situazione diventa molto più rischiosa se in qualche modo il programma server (123Kb) si installa a vostra insaputa. In effetti se lanciate il programma boserve.exe questo si monta in maniera nascosta nella directory /windows/system/ che contiene il vostro sistema operativo e si crea una chiave nel file di registro di windows, per cui da quel momento in poi partirà a vostra insaputa ogni volta che accendete il vostro computer ed vi troverete a sorpresa installata una back door in cui potranno entrare i malintenzionati.

Il contagio può avvenire in vari modi, se ad esempio lasciate incustodito il vostro PC per qualche secondo e qualche burlone o male intenzionato impugna il vostro browser, scarica il server da un sito ftp dove lo ha nascosto e lo installa sul vostro computer (tempo per l’operazione circa 20 secondi) siete a rischio di salute (del vostro PC) e di privacy (la vostra). Altro via di contagio può essere l’invio del file del server dopo averlo rinominato in attach alla mail. Il ricevente scaricherà il messaggio, si troverà il file eseguibile, preso da curiosità lo lancerà, apparentemente non accadrà nulla, ma invece il software si sarà installato sulla sua macchina. Dopo aver compreso come funziona il programma poterete capire che i rischi di contagio sono diversi e da valutare con prudenza.

Sprezzanti del pericolo abbiamo scaricato bo120.zip (ufficialmente è la versione 1.20 del programma, ma in giro non se ne trovano di precedenti), abbiamo decompresso il file ed abbiamo lanciato il server che puntualmente si è installato di nascosto sulla nostra macchina. Per verificare la sua presenza abbiamo cercato il file nascosto nella opportuna directory, abbiamo dato un’occhiata al file di registro ed abbiamo attivato Win Top l’utility dei KernerlToys di Microsoft che visualizza i processi in corso che ci ha mostrato uno strano processo.exe in corso.

Poi abbiamo deciso di provare il programma client che è anche dotato di una gui multicolore direttamente sul campo dopo aver istallato su una altra macchina collegata in rete il server. Il server da solo non fa praticamente nulla se non installarsi sulla macchina ed attendere comandi dal client. Il software in azione permette effettivamente di fare di tutto un po’ sulla macchina controllata, basta imparare in pochi minuti aiutati dalla gui le sintassi dei vari comandi. Le comunicazioni fra server e client utilizzano il protocollo UDP (User Datagram Protocol) sulla porta di default 31337 e avvengono in modo criptato, anche se gli esperti dichiarano che è piuttosto semplice decodificarle.

Un volta che avete identificato il vostro computer da amministrare (se volete farne un uso serio) o da torturare (se avete mire di hacking) potete ad esempio avere una lista delle applicazioni in corso, creare o cancellare directory, cercare, rinominare o cancellare dei file, catturare la videata della macchina server, ma anche terminare processi oppure bloccare la macchina remota o provocare il suo spegnimento. Il comando di shutdown è impressionante perché in un attimo potete provocare la chiusura del sistema operativo della macchina server. Volendo può anche essere divertente fare qualche scherzo in giro, ma essere nei panni di chi si trova il computer inchiodato di colpo è una esperienza non propriamente allegra.

Se lo conosci lo eviti o eventualmente lo disinstalli

Come sempre per evitare fastidi una buona norma è la prevenzione. Le regole di prevenzione sono le solite: evitate di scaricare e lanciare software sconosciuto e usate un buon antivirus di recente produzione che controlli scaricamenti non desiderati o a rischio di infezione e aggiornatelo di sovente. Ma dovete anche fare sempre attenzione a cosa fa il vostro computer ed ogni tanto leggetevi qualcosa sulla sua sicurezza. Le macchine più a rischio sono ovviamente quelle collegate direttamente ad Internet e quindi dotate di un IP fisso su cui si potrà accanire il vostro hacker o presunto tale. Se invece vi collegate ad Internet via modem i vostri rischi sono minori perché avrete un IP dinamico che spesso varia e il vostro hacker quotidiano avrà maggiori difficoltà a individuarvi e colpirvi.

Il problema più grave è che non potete usare un normale antivirus per scoprire se siete infetti. Le strade per scoprire l’infezione sono diverse. Se siete in grado potete dare un’occhiata ai file di registro del vostro computer Wintel come consiglia il bollettino VEDI FILE iss.html della Internet Security System che descrive anche come eliminare manualmente l’infezione. Se non siete così ferrati tecnicamente vi conviene controllare se una applicazione strana sta lavorando sulla vostra macchina dopo aver scaricato ed installato Wintop dal sito Microsoft o da qualche archivio di file in rete, tipo Tucows, Shareware.com o Winfiles.com.

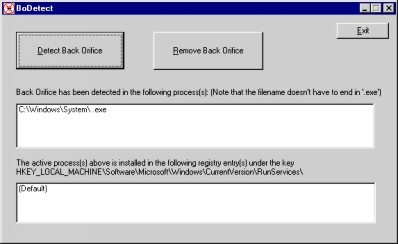

In rete potete anche trovare dei programmi gratuiti in grado di trovare ed eliminare il server di Back Orifice. Il migliore è probabilmente BoDetect scritto da Chris Benson che potete trovare presso http://www.spiritone.com/~cbenson/distributables/BoDetect_StandAlone.zip. Il programma fa tutto lui: cerca il programma gaglioffo e la chiave di registro e li elimina entrambi.

Ne esistono anche altri del genere che sono sconsigliabili perché scarsamente efficaci come Back Orifice Eliminator, Antigen e Toilet Paper o che addirittura fanno danni peggiori di BO come BOSniffer.

Ma il fenomeno di Back Orifice e dei programmi del genere che sicuramente seguiranno è appena all’inizio. State in guardia ed informatevi.