Giovedì pomeriggio ero alla Camera dei deputati per il convegno E-Privacy VII (come da articolo di ieri). Stavo tenendo un intervento sul tema del captatore informatico e cercavo di spiegare al pubblico come l’idea di un trojan di stato, per di più sviluppato da società terze, fosse una pessima idea.

Non è il caso che le società terze possano mantenere il controllo di tali prodotti, in quanto rende davvero complesso controllare le azioni effettuate da remoto su un apparato compromesso da uno di questi trojan. Nel mio intervento ho anche parlato di possibili scenari apocalittici, ma mai mi sarei aspettato questo lunedì nero.

Sono caduto come tanti nella trappola mentale per la quale tutto mi sarei aspettato tranne che Hacking Team (una delle tre società note per avere un trojan di stato come suo prodotto di punta) finisse per essere bucata. Perché anche Gammagroup, produttrice di Finfisher, è già stata vittima di attacchi informatici l’anno scorso.

Si tratta di un attacco significativo. Mentre scrivo, l’account Twitter di Hacking Team (@hackingteam) è stato bucato e un anonimo, oltre a cambiare il nome in Hacked Team, ha iniziato a postare tweet inquietanti. Tra le cose mostrate si evince che:

- L’attacco ha portato ad un leak di 387 GB di materiale interno tra cui mail, contratti, file sorgenti e altro materiale compromettente.

- Tutto il materiale è già disponibile via Bittorrent. Un corposo file torrent da ben 24 MB contiene l’enorme elenco del materiale contenuto nei 387 GB di cui sopra.

- Il materiale è già al vaglio di più fonti, giornalistiche e underground.

Hacking Team non ha reagito bene. Nessuno reagirebbe bene a un giochino del genere, ma quel che intendo è che nella mattina del 6 luglio i segnali usciti dalla società sono stati per lo più scomposti invece che suggerire una reazione sulla base di un piano di Incident Handling adeguatamente preordinato.

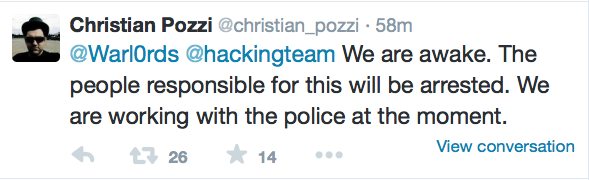

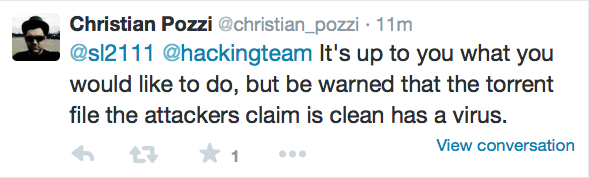

In particolare un dipendente della società, Christian Pozzi (il cui account @christian_pozzi è stato cancellato, ma i cui archivi si trovano qui), si è lanciato in una serie di messaggi di pseudominaccia alla Chuck Norris.

Siamo svegli. I responsabili saranno arrestati. Al momento stiamo lavorando con la polizia.

La cosa è quantomeno sconcertante. Sottrarre 387 GB da una società richiede del tempo (se è vero uno dei tanti tweet di scherno che è passato, il trasferimento viaggiava a cinque megabyte per secondo e ci sono volute non meno di 22 ore) e se Hacking team non si è accorta di nulla per così a lungo, è difficile pensare che poi in pochissimo tempo siano riusciti ad effettuare in poche ore un tracking completo del leak.

È chiaro che Pozzi abbia fatto FUD e null’altro, cosa del resto confermata dal suo avvertimento che il torrent contenga del malware. (Ci si chiede come abbia fatto a riscaricarlo e a controllarlo in così poco tempo).

Fate quello che vi pare, ma sappiate che il file torrent dichiarato pulito dagli aggressori contiene un virus.

Sono passate poche ore e Twitter è impazzito. Sono migliaia i tweet che puntano a pezzi di codice, liste di clienti, repository di 0-day, report di pen-test (dove vi sono tutti i dettagli relativi ai problemi di sicurezza di grosse aziende italiane e straniere), email della direzione.

Vi sono poi alcune situazioni paradossali (come spesso succede all’interno di società che si occupano di questi argomenti), come liste di password salvate in chiaro, ripetute o non sufficientemente complesse. Lo stesso dicasi per documenti assolutamente riservati che giacciono in chiaro sui file server o all’interno degli allegati del server di posta elettronica.

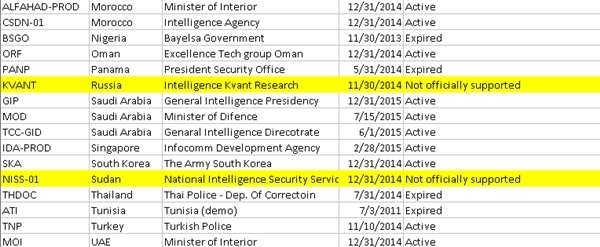

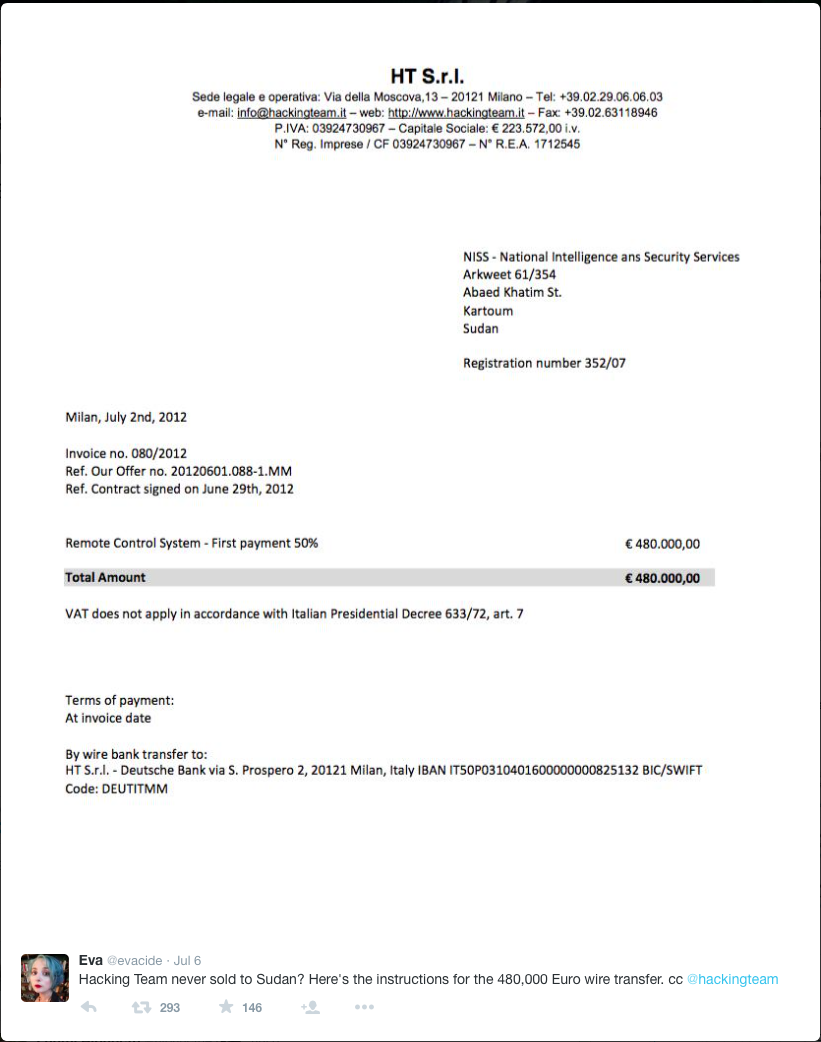

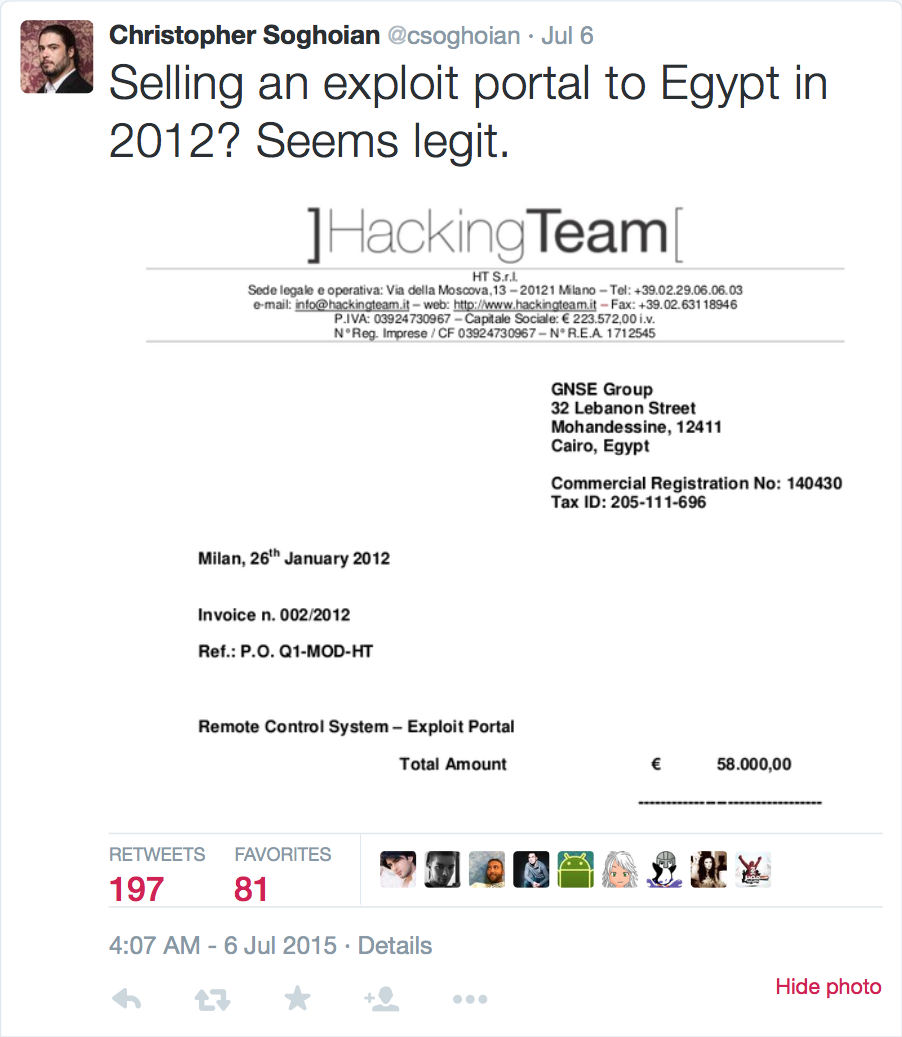

Tra tutto questo materiale sono emersi alcuni documenti che, se fossero veri, sarebbero davvero difficili da gestire. Sembrano esserci contratti, più o meno coperti, con nazioni al bando:

Fatture che testimoniano la vendita di tecnologia ai Paesi di cui sopra:

Oppure si scopre che i servizi di intelligence di molti paesi si servono da Hacking Team. Alcuni di questi sono Egitto, Etiopia, Marocco, Nigeria, Cile, Colombia, Ecuador, Honduras, Messico, Panama, Stati Uniti, Azerbaijan, Kazakhstan, Malesia, Mongolia, Singapore, Corea del Sud, Thailandia, Uzbekistan, Vietnam, Australia, Cipro, Repubblica Ceca, Germania, Ungheria, Italia, Lussemburgo, Polonia, Spagna Svizzera, Bahrain, Oman, Arabia Saudita e Emirati Arabi Uniti.

È chiaro che tutto ciò è solo la punta dell’iceberg di quanto accadrà nei prossimi giorni e mesi. Questo si rivelerà come uno degli hack più invasivi della storia. Non si tratta di milioni di carte di credito o contratti con i principali attori e cantanti, come è successo a Sony. Qui sono coinvolti servizi di intelligence, grandi multinazionali, governi e chissà cos’altro.

Le conseguenze possono essere devastanti e non sto solo parlando di Hacking Team che, certamente, ha davanti un futuro molto complicato, visto il mercato che si è scelta e certamente poco condona situazioni di questo tipo.

La miopia dei governi

E qui torniamo a quanto detto all’inizio. Delle tre società che sono note per fornire trojan a governi e sistemi di intelligence (Gamma Group, Hacking Team e l’israeliano NSO Group), due sono state vittima di attacchi che ne hanno violato l’infrastruttura e dato in pasto al grande pubblico migliaia di documenti riservati e, probabilmente, classificati.

Ora il governo italiano sta cercando di riformare il decreto sulle intercettazioni per includere la possibilità di utilizzare (legalmente) un trojan di stato. Siamo davvero sicuri che sia una grande idea? Siamo davvero sicuri di affidare a società come queste indagini che possono coinvolgere i cittadini e magari anche casi di sicurezza nazionale?

Questo disastro dovrebbe far riflettere molto attentamente il legislatore. Tutti hanno il diritto di compiere scelte poco furbe e avventate, ma le conseguenze potrebbero essere davvero terrificanti.