Inserite un indirizzo email in Hacked DB: saprete se, con relativa password, sia trapelato su un sito di hacker. Succede in continuazione: il crack del sito adobe.com, un anno fa, ha compromesso oltre 150 milioni di account.

Recentemente, a metà settembre scorso, sono saltati fuori cinque milioni di indirizzi Gmail compromessi. Inciso: se usate quel sito esso poi cercherà di vendervi una segnalazione automatica via mail se l’indirizzo venisse compromesso in futuro.

Per anni noi internauti professionisti abbiamo ripetuto, ad nauseam, agli utilizzatori finali come devono comportarsi per tutelare almeno un pochino le proprie password in rete. Citerò il luminare Bruce Schneier.

Combinate una frase che personalmente trovate memorabile con qualche trucco per trasformare la frase in una password particolarmente lunga. Per esempio: Wow…qdhupt! (mnemonico: wow, quel divano ha una puzza terribile!). Meglio ancora, utilzzate lunghe password completamente casuali composte da cifre, lettere e segni di interpunzione e registratele in un password manager come il gratuito Password Safe per Windows.

Vorrei concentrarmi qui su quel che può fare un moderno webmaster per mettere in sicurezza il suo sito. Abbiamo già detto che non si può transigere dall’uso dello https, senza se e senza ma. Che l’utente deve poter incollare una password lunga a piacere e noi non dobbiamo mai per nessun motivo memorizzare quelle password, ma sempre e soltanto le loro chiavi hash.

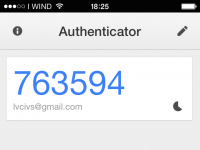

Vorrei aggiungere che oggi come oggi non è poi difficile raggiungere la tranquillità inserendo un sistema di autenticazione a due fattori (2FA), quel sistema inaugurato online dalle banche e poi adottato da Twitter, Google, Apple e altri nomi “da serie A” per il quale l’utente che vuole dare un ordine deve non solo autenticarsi con la password, ma aggiungere un secondo fattore, come per esempio una password istantanea usa-e-getta che gli mandiamo per SMS. Un moderno server può venire dotato di una scheda PCI che monta una batteria di schede SIM e inviare messaggi SMS automaticamente. Oppure ci si appoggia a un gateway esterno: in sostanza una azienda che viene contattata alla bisogna dal vostro webserver e che inoltra immediatamente lo SMS verso il vostro cliente. Un grosso pacchetto prepagato del genere riduce il costo del singolo SMS istantaneo a cinque centesimi circa.

Chi non vuole pagare quei cinque centesimi ma desidera comunque offrire la sicurezza del 2FA può riuscirci, a patto di sudare un po’, studiandosi le specifiche di Google Authenticator. Gli utenti dovranno installare sul loro dispositivo iOS o Android l’app di Google e usarla per generare le password usa-e-getta della validità di venti secondi.

Loro e noi dormiremo finalmente sonni tranquilli.