Questo è il terzo di una serie di articoli (il primo, il secondo) indirizzati a dimostrare come la sicurezza che intendiamo comunemente sia di fatto distante da quella militare – e quindi quanto i nostri sistemi di fatto siano sicuri anche soltanto per il fatto che non sono oggetto d’interesse per determinate strutture. Molti delle tecnologie di cui parliamo erano riservati ai Servizi di Stato sia per restrizioni di legge sia per i costi proibitivi. In precedenza abbiamo visto come al giorno d’oggi sia il Tempest magnetico sia quello ottico al giorno d’oggi siano realizzabili con pochi soldi, meno di 2.000 dollari, facendo sì che queste tipologie d’attacco rischino ormai di entrare nel mondo dell’hacking povero.

Il Tempest magnetico indirizzato ai monitor dei computer ha un problema: non permette di vedere le password. A questo scopo entra in gioco un nuovo livello di tecnologia Tempest e precisamente quello acustico, che prende in esame il rumore della battitura dei tasti sulla tastiera del computer. I tasti di una tastiera possono dire molte cose: per esempio, che cosa stiamo scrivendo e anche chi siamo. Tant’è che un metodo poco conosciuto per identificare le persone che stanno usando un determinato computer è legato proprio al modo di digitare sulla tastiera (provate, per esempio, un programma come Keystroke Biometric).

Markus Khun ha documentato diversi metodi di attacco basati su sistemi microfonici direzionali: indirizzando il sensore verso un locale dove un operatore sta digitando su un computer è possibile sentire i tasti e quindi ricostruire le sequenze di caratteri tra i quali possono trovarsi dati importanti come password e codici di accesso. Qui dobbiamo fare una piccola divagazione legata al concetto di microfono: questo potrebbe essere una microspia inserita nel locale, un microfono direzionale puntato verso i locali o meglio ancora un microfono laser.

Quando parliamo di Tempest ottico, di Tempest acustico e di altro genere di Tempest ci riferiamo all’intercettazione di microeventi che non sono rilevabili dalla percezione umana, ma che al contrario possono essere facilmente ricevuti di da sistemi elettronici. Per restare nell’esempio del microfono laser, dobbiamo pensare che quando produciamo suoni all’interno di un locale questi fanno vibrare in modo impercettibile vetri e muri intorno a noi. Se da una certa distanza puntiamo un laser contro i vetri di una stanza, il segnale riflesso riporterà le vibrazioni del vetro, permettendoci di sentire la voce o il suono che ha creato l’effetto di vibrazione. Un microfono laser professionale con filtri antidisturbi costa caro, ma uno con minori prestazioni può essere fatto con pochissima spesa in casa propria.

Un microfono laser può essere fatto in casa con poca spesa, come dimostra questa serie di progetti. A questo punto, però, è necessario fare un appunto legato alla procedura usata in tutte queste metodologie, in quanto gli argomenti trattati fino ad adesso potrebbero portare chi legge a farsi idee errate. Abbiamo detto più volte che i sistemi adatti ad effettuare questi attacchi, grazie alle nuove tecnologie, sono a portata di chiunque. Ma come in tutte le situazioni, budget maggiori permettono di ottenere tecnologie di qualità migliore. Con un’attrezzatura di Tempest magnetico fatta in casa otterremo risultati fino a 15-20 metri di distanza, mentre le Agenzie di Stato parlano di centinaia di metri, in virtù del fatto che i loro budget hanno come solo limite l’obiettivo che si pongono di raggiungere. Ad ogni modo, che si spendano 1.000 dollari o che se ne spensa un milione, le procedure non possono essere considerate come sistemi con risultati immediati.

Abbiamo sempre a che fare con effetti fisici che ci permettono di ricevere queste informazioni, sia che si tratti di emanazioni elettromagnetiche, sia di segnali ottici, sia di segnali acustici. In tutti i casi esiste una componente che è definita con il termine di rumore ambientale, che quasi sempre degrada il segnale ricevuto. Questo fa sì che una procedura di spionaggio debba necessariamente essere suddivisa in passi da eseguire sequenzialmente, in locali differenti. In altre parole, mediante l’attrezzatura utilizzata per la ricezione di un certo tipo di segnale si registra tutto per un certo periodo di tempo. Successivamente queste registrazioni vengono elaborate in laboratorio mediante altre attrezzature che possono essere sistemi Dsp per l’eliminazione dei disturbi, reti neurali utilizzate per separare il segnale originario dal rumore ambientalee da altri tipi di congegni che spesso sono sotto segreto militare.

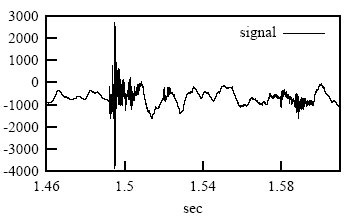

Torniamo all’intercettazione acustica legata al modo in cui una tastiera emette rumore in seguito alla pressione di un tasto. L’orecchio umano, in genere, non è in grado di sentire la differenza tra il rumore di un tasto e quelli di un altro tasto. La procedura per l’identificazione dei tasti è la seguente. Per prima cosa si identifica il rumore di un click nel tempo mediante un oscilloscopio e si visualizza il suo segnale.

Il rumore di un tasto

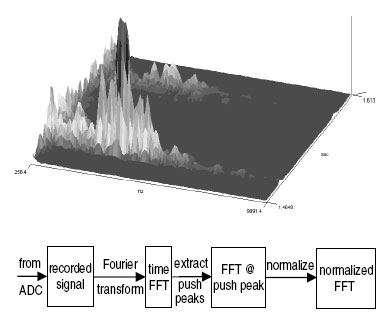

Successivamente si visualizza la sequenza di svariati tasti.

Sequenza di tasti

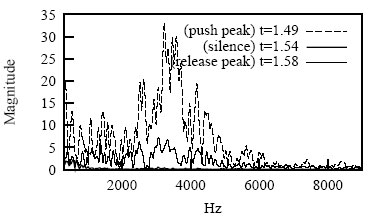

Mediante trasformazioni come la FFT (Fractional Fourier Transform) si arriva all’estrazione dei singoli tasti e alla normalizzazione dei segnali.

Identificazione dei tasti e normalizzazione dei segnali

Esistono procedure che permettono di estrarre le feature anche in ambienti con più tastiere. Questo metodo d’intercettazione è importante per quanto riguarda le password in quanto, come abbiamo già detto, gli altri sistemi come Tempest magnetico visualizzando il contenuto del video mostrebbe i classici asterischi.

Quanto costa farsi in casa uno strumento del genere? Non più di 200 dollari, considerando che l’investimento maggiore sarebbe legato all’acquisto di un ottimo microfono con un buon rapporto sensibilità/rumore. Il lavoro di purificazione dei suoni, invece, potrebbe essere fatto molto semplicemente con una rete neurale, come a esempio Fann. Le reti neurali risolvono problemiimparando da esempi: la fase di apprendimento viene chiamata training ed è quella in cui al sistema viene richiesto di creare un ipotesi di soluzione a un quesito e successivamente, indipendentemente dalla correttezza o meno della risposta, gli viene fornito il dato corretto. Ogni volta che la rete neurale ipotizza una risposta e successivamente la verifica con quella corretta, modifica il suo modo di ragionare, fino a quando un certo modello applicato permetterà di creare sequenze di ipotesi corrette.

In questo caso si dovrebbe prima insegnare alla rete neurale a riconoscere i vari tasti di una tastiera e successivamente, passandogli la registrazione, questa saprebbe dirci quali tasti sono stati usati.

Le ricerche su queste tecniche sono state eseguite in primo luogo IBM, oltre che dal solito Markus Khun (di fatto, il massimo luminare in quest’ambito di ricerca). Per chi vuole approfondire, ecco un po’ di documentazione utile:

- Sergei Skorobogatov: Semi-invasive attacks – A new approach to hardware security analysis.

- Markus G. Kuhn: Compromising emanations: eavesdropping risks of computer displays.

- Sergei P. Skorobogatov, Ross J. Anderson: Optical Fault Induction Attacks (slides)

- Markus G. Kuhn: Optical Time-Domain Eavesdropping Risks of CRT Displays. (FAQ)

- Samyde, Skorobogatov, Anderson, Quisquater: On a New Way to Read Data from Memory.

- Sergei Skorobogatov: Low temperature data remanence in static RAM

- Oliver Kömmerling, Markus G. Kuhn: Design Principles for Tamper-Resistant Smartcard Processors, USENIX Workshop on Smartcard Technology

- Markus G. Kuhn, Ross J. Anderson: Soft Tempest: Hidden Data Transmission Using Electromagnetic Emanations

- Markus G. Kuhn: Cipher Instruction Search Attack on the Bus-Encryption Security Microcontroller DS5002FP.

- Ross J. Anderson, Markus G. Kuhn: Tamper Resistance – a Cautionary Note, The Second

- Ross J. Anderson, Markus G. Kuhn: Low Cost Attacks on Tamper Resistant Devices

Il livello raggiunto da queste pratiche è ormai altissimo. Sergei Skorobogatov, presso l’Istituto di Fisica di Mosca, ha analizzato diversi attacchi portati con il laser sulle memorie fredde dei sistemi al fine di ricostruire le rimanenze di informazioni presenti su queste prima dello spegnimento dell’hardware. Un documento famoso è Data remanence in EPROM, EEPROM and Flash memories: dimostra che quando l’interesse legato al reperimento di certe informazioni è veramente alto, le tecnologie utilizzabili per ottenerle possono rasentare i limiti dell’immaginazione umana.

D’altra parte i sistemi elettronici funzionano tramite principi fisici, i quali possiedono effetti collaterali che possono servire a ottenere informazioni sui dati trattati e altre informazioni d’interesse. Dai principi iniziali sono poi state rielaborate tecnologie specifiche, indirizzate a migliorare gli attacchi. Per esempio, Keyboard Acoustic Emanations Revisited riporta un sistema migliorati relativamente a un attacco legato ai segnali acustici emessi dalla tastiera del computer. In Rete è possibile vedere riproduzioni di apparati professionali utilizzati per questi scopi, che in genere non sono in vendita in ambito civile, ma che talvolta superano le restrizioni e finiscono in mano a chiunque.